Quando si parla di sicurezza applicativa, di software sicuro per le applicazioni ed i servizi aziendali, uno dei temi più critici da affrontare è il cosiddetto “debito di sicurezza”. Si tratta dell’insieme di “difetti” e vulnerabilità nel codice delle applicazioni che rimangono irrisolti o non riconosciuti per oltre un anno e che, senza un’adeguata gestione, continuano a cumularsi. Un problema rilevante. Basta considerare che nell’ultimo report Clusit 2025 proprio alle vulnerabilità non risolte nel tempo ed agli attacchi zero day è riconducibile quasi il 20% degli incident. Interessante sul tema è State of Software Security (SoSS) 2025 di Veracode. L’analisi periodica condotta dall’azienda mette a fuoco dati ed evidenze sulle criticità legate allo sviluppo applicativo e alle vulnerabilità che possono compromettere l’intera infrastruttura aziendale.

E il debito di sicurezza cresce.

Anche in relazione al fatto che gli sviluppatori non dispongono del tempo o delle risorse necessarie per rimediare a difetti potenzialmente pericolosi. Per questo Veracode analizza i rischi connessi e propone possibili strategie di mitigazione e soluzioni di remediation, sfruttando tecnologie e metodologie all’avanguardia. Ne parliamo con Massimo Tripodi, country manager di Veracode per l’Italia e con Nazareno Furchì, senior solution architect.

Veracode State of Software Security 2025

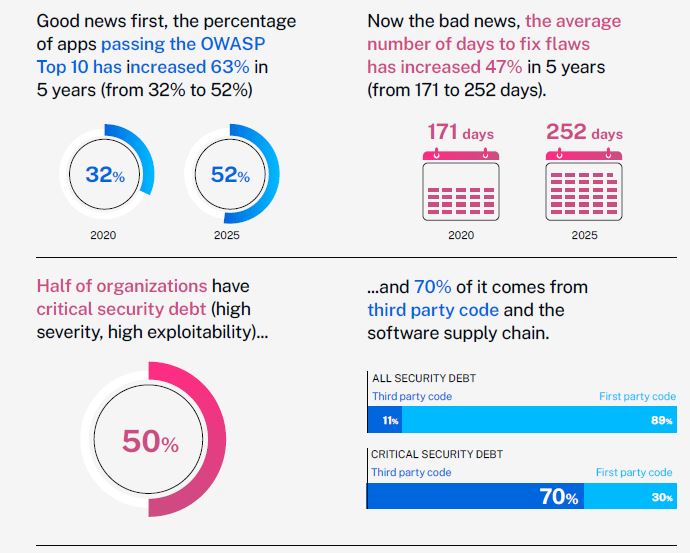

Lo studio si basa su rivelazioni condotte su 1,3 milioni di applicazioni uniche e mette in luce le principali tendenze offrendo una visione sul livello di maturità della sicurezza del software con l’obiettivo di migliorare la gestione complessiva del rischio applicativo. Alcuni spunti: il debito di sicurezza è aumentato, con circa il 50% delle aziende che è in fase di accumulo crescente (1). La parte più critica di tale debito — che pesa al 70% — risiede in librerie di terze parti, specialmente in progetti open source (2). Per le aziende che non adottano tecnologie specifiche, il “time to remediation” si allunga sensibilmente, complice la crescente complessità degli ecosistemi applicativi (3). La ricerca inoltre analizza anche la distribuzione del debito di sicurezza all’interno delle organizzazioni e con cinque metriche chiave (ricorrenza delle vulnerabilità, capacità di correzione, velocità di correzione, diffusione del debito e debito open-source), indica il livello di maturità della sicurezza così da consentire di prevedere la capacità di un’azienda di ridurre il rischio.

Se da una parte c’è chi non ha quasi debiti e dall’altra chi invece registra valori molto elevati, la maggior parte delle aziende si colloca in una via di mezzo, con un mix di applicazioni senza debiti e con debiti. In numeri: le aziende migliori presentano falle in meno del 43% delle applicazioni, mentre quelle “in ritardo” superano l’86% e correggono la metà delle vulnerabilità in cinque settimane, mentre le le altre ci mettono più di un anno. Ogni mese poi, le prime risolvono oltre il 10% delle falle presenti, mentre le seconde ne risolvono meno dell’1%. Chiudono il quadro due ulteriori rilievi, legati alle ultime due metriche: meno del 17% delle applicazioni nelle aziende che operano meglio presenta un debito di sicurezza, rispetto a più del 67% di quelle “in ritardo” e il debito critico open-source delle aziende del primo gruppo è inferiore al 15%, mentre per le seconde il 100% del debito critico è proprio di origine open source.

Due i temi chiave centrali che emergono dalla ricerca: da un lato, l’uso sempre più diffuso di strumenti di GenAI che accelerano lo sviluppo del codice sorgente; dall’altro, la necessità di una governance efficace, soprattutto in un contesto in cui la superficie di attacco si amplia costantemente e comprende librerie open source vulnerabili. Come evidenzia Forchì “la superficie di attacco è ancora in espansione”. Questo fenomeno “è dovuto sia alla crescita del numero di applicazioni, sia all’incremento di funzionalità e integrazioni che le aziende richiedono per rimanere competitive”. In parallelo, gli strumenti di AI generativa, che permettono di scrivere codice in maniera rapida e automatizzata, sollevano un duplice problema: “da un lato velocizzano notevolmente i ritmi di rilascio, dall’altro rischiano di introdurre vulnerabilità non immediatamente evidenti, specialmente quando non vi è alcuna supervisione strutturata”.

La relazione evidenzia quindi che una parte del codice generato da questi sistemi attinge a “codebase pubbliche”, con il risultato che gli sviluppatori potrebbero incorporare porzioni di codice potenzialmente rischiose senza rendersene conto. In questo contesto, Veracode propone una serie di strumenti volti a scansionare il codice (sia proprietario sia di terze parti) per individuare vulnerabilità note, ma anche a monitorare costantemente la “software supply chain che abbiamo visto all’origine del debito di sicurezza più critico nello sviluppo”.

Veracode per questo si è mossa sul mercato e ha acquisito a gennaio di quest’anno l’azienda statunitense Philum specializzata nell’identificare pacchetti malevoli all’interno delle librerie open source. Questo ha consentito di rafforzare la proposta di Software Composition Analysis (Sca), che non si limita a segnalare vulnerabilità conosciute, ma può anche abbassare lo scoring di un particolare componente qualora si rilevi che uno sviluppatore nella community open source abbia contribuito al suo codice in modo non “trasparente”. In altre parole, la piattaforma può analizzare i contributor, quante volte partecipano a progetti differenti e se, in alcuni casi, abbiano già introdotto elementi potenzialmente dannosi.

Questo modulo Sca è ulteriormente potenziato da un vero e proprio “firewall” sui componenti di terze parti che “è in grado di prevenire l’introduzione di questi pacchetti malevoli all’interno del ciclo di vita dello sviluppatore”. L’idea è che, tramite un semplice comando, da linea di comando o durante le fasi di integrazione continua, sia possibile rilevare e bloccare sul nascere eventuali pacchetti sospetti. Parallelamente, Veracode continua a lavorare sull’adozione della generative AI in forma sicura, offrendo agli sviluppatori un modello proprietario che fornisce fix automatici per le vulnerabilità identificate. In questo modo, l’AI funge da acceleratore in grado di suggerire patch mirate, riducendo il “time to remediation”. Un aspetto importante, proprio perché l’indagine evidenzia come i tempi di correzione delle falle si siano dilatati – “i tempi di remediation sono aumentati da 171 giorni a 252 negli ultimi cinque anni” con un incremento addirittura del 327% rispetto ai dati del primo report di 15 anni fa -. Si registra in verità anche un miglioramento sostanziale nella conformità agli standard di sicurezza comuni, in riferimento per esempio a Owasp Top 10, Pci Dss o Common Weakness Enumeration (Cwe). Le aziende più sensibili ed evolute mostrano dunque un progresso tangibile, pur dovendosi confrontare con la complessità di cicli di vita del software sempre più stratificati.

Veracode indirizza le tematiche di rischio con il suo Risk Manager, pensato per considerare i risultati provenienti da molteplici soluzioni di sicurezza (ad esempio, Cnap o Cspm), dai repository di codice e dai vari ambienti cloud in cui le applicazioni vengono distribuite. Tale approccio mira a evitare che le informazioni restino isolate nei rispettivi “silos” tecnologici, rendendo difficile identificare i punti critici di rischio. Il sistema esegue quindi una normalizzazione, la correlazione e la deduplica dei dati, per poi evidenziare le azioni più urgenti in grado di ridurre sensibilmente l’esposizione, mentre l’azienda è al lavoro per potenziare le funzionalità attraverso lo strumento di generative AI dedicato in grado di applicare fix automatiche.

Non va trascurato il contesto: il mondo del lavoro è sempre più impattato dall’AI, e lo sviluppo software è uno dei settori in cui tali dinamiche risultano più evidenti, come segnala anche lo Stanford AI Index. Gli ambienti aziendali odierni richiedono di ripensare la sicurezza informatica in modo integrale, considerando che “il livello applicativo è quello più in alto nello stack della pila Iso/Osi, quindi è quello più esposto”. Significa che chi sviluppa codice non può più permettersi di trascurare le best practice di sicurezza, ma deve incorporarle fin dall’inizio.

Interviene con un richiamo al riguardo Tripodi: “Invece di attendere normative stringenti, le aziende dovrebbero adottare di propria iniziativa un approccio ‘secure by design’, riconoscendo che la sicurezza è parte integrante del proprio core business. Rimanere al passo con l’evoluzione delle minacce informatiche e con l’uso sempre più complesso di strumenti di AI significa proteggere non solo i dati aziendali, ma anche la reputazione e la fiducia dei propri clienti”. In un contesto in cui la superficie di attacco non potrà che ampliarsi ulteriormente, la prevenzione diventa un vantaggio competitivo e un imperativo strategico.

E’ un approccio che spinge ulteriori spunti di analisi sui vantaggi della piattaforma. Innanzitutto il core della proposta aziendale ha un focus ben specifico “fornire un servizio di analisi del software in ottica di sicurezza, erogato fin da subito in modalità cloud (software as a service)”, spiega Tripodi. Veracode si è evoluta negli anni “fino a coprire l’intero ciclo di vita dello sviluppo applicativo. Oggi propone una piattaforma in grado di affrontare il tema della sicurezza end-to-end, dalla prima fase di definizione del rischio aziendale fino alla remediation automatizzata delle vulnerabilità”.

L’idea di fondo smarca quindi un cambio di approccio rispetto al passato: “non parliamo solo di analisi del codice scritto dagli sviluppatori, ma di una vera e propria definizione del “percorso di sicurezza” basato sulla misurazione e sul monitoraggio del rischio”. Innanzitutto, la piattaforma permette di ottenere una panoramica chiara della “postura” di sicurezza delle aziende e di identificare gli aspetti più critici da risolvere.

In secondo luogo, integra diversi tipi di analisi: statica (Sast), dinamica (Dast), la software composition analysis (Sca) per le librerie di terze parti e la verifica dei container. Questi strumenti operano prima della messa in produzione del software, così da individuare tempestivamente le falle. Uno degli elementi distintivi di Veracode è la “capacità di correlare i dati provenienti dai test pre-deployment con quelli generati dalle applicazioni quando sono già in esecuzione”. Grazie a questo incrocio di informazioni, è possibile riscontrare se il rischio identificato in fase di sviluppo rispecchi effettivamente la minaccia reale nell’ambiente in produzione. Si ottiene così un aggiornamento costante del livello di rischio che può tradursi in un “ridimensionamento” oppure in un innalzamento delle priorità di intervento. Un ulteriore vantaggio competitivo risiede nell’integrazione della remediation direttamente all’interno della piattaforma.

Veracode ha infatti sviluppato Veracode Fix, che sfrutta AI specializzata e un Large Language Model (Llm) proprietario, addestrato su una base di dati validata internamente e supervisionata da esperti. Questo significa che, quando la piattaforma rileva una vulnerabilità, può suggerire — e perfino applicare — delle correzioni automatiche. “Con un approccio blindato: lo sviluppatore non dialoga liberamente con il modello, ma sceglie tra le soluzioni proposte, evitando così ogni rischio di contaminazione”. E secondo i dati, questo può correggere automaticamente fino al 93% delle vulnerabilità che si presentano abitualmente in un anno. La piattaforma Veracode offre quindi un’evoluzione nel panorama della sicurezza applicativa: propone un servizio completo e modulare, capace di individuare i rischi in tutte le fasi dello sviluppo, di verificarne la portata anche in produzione e di ridurre drasticamente tempi e costi di correzione. Nell’era della trasformazione digitale e dell’aumento costante delle minacce, adottare un modello così integrato diventa un fattore strategico per garantire resilienza e protezione dei dati aziendali.

Lo scenario italiano

L’Italia rappresenta un mercato singolare nell’ambito cybersecurity, in particolare proprio sotto il profilo della sicurezza applicativa, anche perché – per le caratteristiche del nostro tessuto produttivo – continua a rappresentare un bersaglio importante negli scenari degli attacchi a livello globale, tanto da subire poco meno dell’11% degli attacchi informatici mondiali pur rappresentando appena il 2% dell’economia globale. Veracode in questo contesto osserva una domanda crescente da parte di diversi settori, a cominciare da quello finanziario – spinto da normative come il regolamento Dora (Digital Operational Resilience Act) e Nis2. Tuttavia, Tripodi tiene a precisare proprio come “gli impatti delle criticità applicative riguardano l’intera catena dei fornitori e in ottica di resilienza, non sono solo banche o istituzioni a dovere controllare anche la componente tecnologica dei propri partner, incluse le librerie di terze parti utilizzate nello sviluppo del software”.

Sebbene le aziende più evolute dispongano spesso di sistemi di controllo già attivi, l’aspetto cruciale evidenziato da Tripodi è la remediation: serve identificare le vulnerabilità (anche in modo automatico) ma ancora di più correggerle in tempi rapidi. E anche questo vale non solo per il finance, ma anche per diversi verticali. “Si registrano segnali di interesse nei settori della logistica, dell’energia, della pubblica amministrazione centrale e anche del manifatturiero. Proprio quest’ultimo verticale si trova spesso nella fase iniziale di diagnosi, ovvero è ancora alla scoperta dei possibili rischi e di come gestirli, ma intanto si muove”. Pur riconoscendo le sfide che un tessuto produttivo composto principalmente da Pmi comporta, “Veracode oggi in Italia sta investendo nella costruzione di un ecosistema di partner e distributori in grado di offrire pacchetti più calibrati, anche per aziende di dimensioni non elevate (ad esempio 20-25 dipendenti). L’obiettivo è ridurre le barriere d’accesso, così da rendere le tecnologie di scanning e le capacità di remediation più fruibili anche al di fuori dei grandi gruppi”.

Di fatto una missione quasi “obbligata”, considerato che, come evidenzia Tripodi, “il software resta spesso il punto di ingresso privilegiato per gli attaccanti”. Al di là delle misure di sicurezza di rete e del social engineering, la mole di codice in circolo richiede un monitoraggio costante. Prosegue Tripodi: “Se un attacco compromette un sistema informativo centrale, le conseguenze possono essere devastanti: dall’interruzione di catene produttive alla messa in cassa integrazione dei lavoratori, con danni economici e reputazionali enormi”. Le normative europee come Nis2 e Dora stanno progressivamente imponendo standard più rigorosi, spingendo le organizzazioni a investire in tecnologie e processi di sicurezza. Tuttavia, Tripodi torna sul tema di un necessario cambio di mentalità che non sia solo reattivo a obblighi di legge, ma proattivo: “L’Italia rimane un Paese ricco di proprietà intellettuale e talento industriale, dunque proteggere il software significa salvaguardare la competitività. In questa visione, Veracode si propone come partner specializzato, fornendo strumenti per scansionare, correggere e governare la sicurezza applicativa, aiutando così le imprese italiane a evolvere in maniera solida e sostenibile”.

© RIPRODUZIONE RISERVATA