I trend della cybersecurity sono tra le preoccupazioni in cima alla lista delle imprese che cercano di orientarsi e preferiscono un approccio di piattaforma piuttosto che basato su singole soluzioni. In questa direzione va l’evoluzione della proposta tecnologica di SentinelOne che consente agli analisti di “interrogare” i dati in modo unificato, e non solo rende efficaci le operazioni di rilevamento e risposta, ma è in grado di automatizzare processi intelligenti di difesa. Ne parlano Paolo Cecchi, Sales director Mediterranean Region e Marco Rottigni, technical director di SentinelOne in un confronto il cui obiettivo è mettere a fuoco lo scenario attuale e come le soluzioni di hyperautomation consentono di velocizzare e rendere più efficienti i flussi di lavoro anche nell’ambito della cybersecurity.

Si parte dai rilievi concreti. La minaccia informatica continua a crescere per volumi e pericolosità e così Paolo Cecchi inquadra lo scenario: “Quest’anno, per il 2025, gli analisti stimano che il costo del cybercrime a livello mondiale si aggirerà intorno ai 10 mila miliardi di dollari”. Una cifra che supera il Pil di molte delle nazioni più industrializzate e che rende bene l’idea di quanto il cybercrime sia organizzato ed efficace nella sua azione. A questo si aggiunge un ulteriore elemento di preoccupazione: la maggior parte degli attacchi odierni non avviene più con metodi “brute force”, bensì tramite la compromissione delle credenziali. “Gli attacchi che sfruttano o che sono conseguenze di una compromissione di credenziali – evidenzia infatti Cecchi – arrivano a costituire circa l’80% degli attacchi a livello mondiale”.

Se la protezione dell’endpoint rimane centrale, diventa quindi indispensabile affiancare ad essa prima di tutto un solido presidio dell’identità digitale per scongiurare intrusioni basate sull’acquisizione illecita delle credenziali d’accesso. Non è tutto, perché in questo panorama, le imprese si trovano a fare i conti con due problemi chiave.

Da un lato, una cybersecurity frammentata su molteplici soluzioni, spesso verticali, che faticano a dialogare tra loro; dall’altro, una cronica carenza di skill e risorse specialistiche e – con la domanda di professionisti della sicurezza che supera la disponibilità reale – tutto si traduce in un sovraccarico di lavoro per chi si occupa di contrastare le minacce cyber.

Specifica Cecchi: “Ogni tool richiede competenze specifiche e ha una propria console” e il ricorso a più prodotti verticali, privi di integrazione nativa, rende difficile una gestione unificata delle operazioni di prevenzione, rilevamento e risposta. In più, specialmente in Paesi come l’Italia, caratterizzati da un tessuto economico formato in larga parte da aziende di piccole e medie dimensioni, “la scarsità di personale specializzato si fa sentire con ancora maggiore impatto”. Il risultato è che, oggi, molte organizzazioni faticano a tenere il passo con la crescente sofisticazione degli attacchi. Da qui il ricorso sempre più frequente a servizi Mssp (Managed Security Service Provider), scelti come partner per esternalizzare almeno una parte delle attività di cyber difesa.

L’Italia in questo scenario è di fatto sostanzialmente allineata agli altri Paesi, ma è interessante in particolare il confronto con la Spagna. La situazione evidenzia infatti tratti comuni ma anche peculiarità. “In Spagna, ci sono organizzazioni molto grandi, con oltre 10mila dipendenti, e tantissime aziende medio-piccole. Quello che manca è un livello intermedio di realtà da 2mila a 10mila dipendenti come invece accade in Italia”. Ne consegue una differenza di approccio nell’adozione di soluzioni e nella maturità cyber. “Se in Italia permane una certa lentezza nell’aggiornare gli ambienti e nell’abbandonare le soluzioni legacy, in Spagna si trovano imprese più snelle (ma comunque strutturate), con un approccio spesso più proattivo, ma anche un segmento di Pmi talvolta ancora più indietro del nostro”. Mentre per quanto riguarda l’adeguamento alle normative come la direttiva Nis2 e il regolamento Dora, “l’Italia ha lavorato abbastanza bene a livello di preparazione su queste norme, tuttavia permangono difficoltà nelle fasi attuative, soprattutto in quelle aziende dove la sicurezza informatica viene vista come materia “tecnica” e rimane confinata a un solo dipartimento, senza coinvolgere per esempio la divisione legale o il management più alto”.

La risposta di SentinelOne, un approccio platform-centric

E’ evidente in questo contesto che una risposta di “soluzione” e non di piattaforma è insufficiente. Cecchi: “Non parliamo più per questo di protezione di singole componenti di un’infrastruttura. Piuttosto offriamo una piattaforma che deve essere al centro delle security operations“. Un approccio che consente di superare la frammentazione, semplificando il lavoro degli analisti e colmando il gap di risorse.

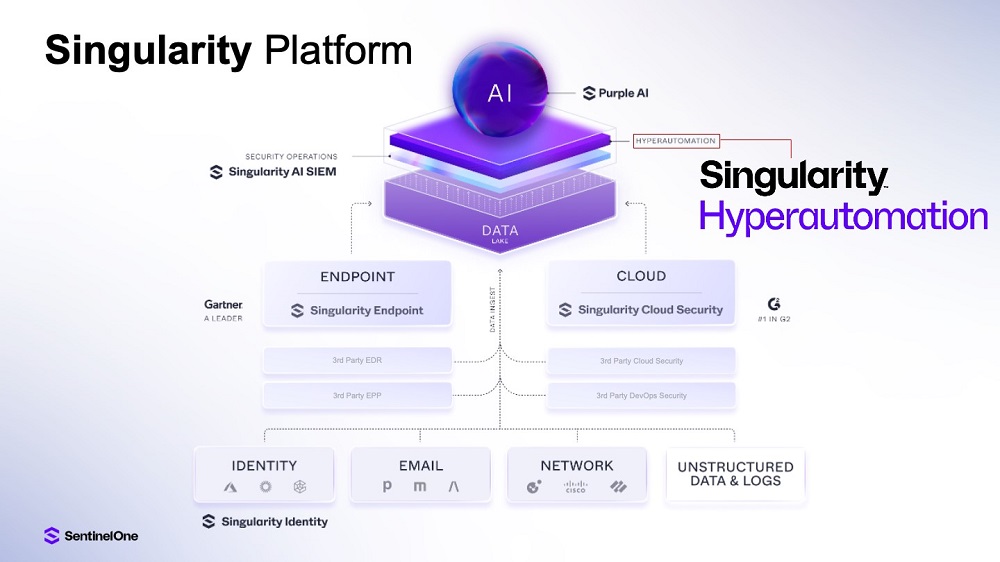

SentinelOne, grazie alla proposta Singularity, integra quindi la protezione di endpoint, cloud, mobile e identità, con un layer di intelligenza artificiale (AI) specializzato in grado di analizzare i dati e favorire una risposta efficace. Come specifica Cecchi, “l’AI non è una novità per l’azienda, che la impiega da oltre dieci anni e l’ha utilizzata per passare dal concetto di antivirus tradizionale, basato su firme, a quello di protezione ‘next generation’ focalizzata sul rilevamento comportamentale. Oggi, però, si compie un salto ulteriore, con la presenza di un’AI evoluta, ‘generativa’, in grado di gestire enormi volumi di dati in tempi ridotti”.

Non solo, la proposta di un modello basato sull’Open Cyber Security Schema Framework (Ocsf), capace di normalizzare i dati di sicurezza provenienti da fonti diverse e renderli intellegibili dalla piattaforma Singularity, rappresenta un cambio di passo perché consente alla platform “di operare come piattaforma aperta e agnostica, in grado di integrare dati da strumenti eterogenei senza richiedere la sostituzione delle tecnologie già in uso”. Anche questo è un passaggio interessante, per esempio nella protezione dei contesti OT, perché proprio la convergenza tra IT e OT (Operational Technology) e l’adozione di sensori e sistemi IoT in contesti industriali cresce, e l’OT spesso si basa su tecnologie meno recenti, la cui compromissione può generare danni enormi dal punto di vista operativo. Chiarisce Cecchi: “Sì, avere visibilità sugli ambienti OT e integrarli con il resto dell’infrastruttura è fondamentale e la piattaforma di SentinelOne consente di raccogliere log e telemetria da ambienti OT, “normalizzarli” grazie al framework Ocsf e poi trattarli con la stessa logica riservata agli altri dati di sicurezza”.

Hyper Automation, i vantaggi per i Soc

La vera evoluzione nella proposta di SentinelOne è l’introduzione del concetto e delle soluzioni di Hyper Automation. Ne spiega natura e valore così Marco Rottigni: “Dopo anni in cui l’attenzione si è concentrata sulla protezione di superfici diverse (endpoint, identità, cloud, mobile), SentinelOne ha compiuto un passo ulteriore e mette decisamente al centro la piattaforma; l’idea che le tecnologie devono lavorare insieme. Singularity Platform diventa il cuore pulsante dell’intero processo di security operations, consentendo di integrare soluzioni anche non SentinelOne”. E mentre in passato diversi orchestratori richiedevano la scrittura di codice, di script e personalizzazioni, SentinelOne, apre invece all’utente la possibilità di creare flussi automatici in modalità no-code, per ridurre drasticamente il tempo che gli analisti spendono in attività ripetitive e laboriose, così da potersi concentrare invece sulle decisioni critiche.

A completare questa architettura il layer di intelligenza artificiale generativa, che per SentinelOne è Purple AI. “È una forma di AI agnostica rispetto al dato, perché raccoglie informazioni in formato Ocsf e le elabora secondo un modello Rag (Retrievable Augmented Generation) evoluto”, dettaglia Rottigni. In sostanza, il sistema è progettato per ridurre al minimo i cosiddetti bias e le allucinazioni tipiche di alcune intelligenze artificiali generiche, perché lavora su fonti di dati specializzate, già normalizzate e contestualizzate nel settore sicurezza. Purple AI infatti non è pensata per scopi “generalisti”, bensì con il preciso obiettivo di ottimizzare le attività di detection e response.

Non solo, per quanto riguarda i rischi di esposizione della piattaforma stessa ad attacchi da parte di altre AI, Rottigni spiega come a fronte di un’esposizione effettiva, il sistema di suo possa beneficiare di un’intrinseca robustezza architetturale. “Lo scenario è realistico ma comprometterla significherebbe per gli attaccanti riuscire a inserirsi in un’architettura distribuita in cui i diversi componenti (endpoint, ambienti, datalake, AI) operano in modo correlato, e dunque è molto più complesso”. Un’ulteriore arma di difesa è la chiara esposizione di Api e l’uso di standard comuni, cosicché ogni interazione fra sistemi è “chiusa” entro regole note, con una superficie d’attacco più limitata. L’AI generativa, quando risiede all’interno dell’infrastruttura del cliente e non delegata all’esterno, risulta poi ugualmente protetta dalle misure di sicurezza dell’intera piattaforma.

Proposta in evoluzione

La prospettiva per i mesi a venire è focalizzata sul consolidamento e il rafforzamento della piattaforma Singularity, dell’Hyper Automation (proprio in Singularity Hyperautomation) e di Purple AI. “Non si tratta di una disruptive technology che cancella tutto ciò che è stato fatto finora, ma di un’evoluzione naturale – evidenzia Rottigni – in cui attività storicamente complesse, come la correlazione tra segnali e la gestione degli alert, vengono oggi automatizzate in modo più semplice e rapido”. L’obiettivo resta mettere nelle mani del security operations center gli strumenti per agire in maniera proattiva, sgravando gli analisti da operazioni ripetitive. Un potenziale richiamato così da Cecchi: “L’AI può svolgere il pre-triage di centinaia di alert, consentendo di arrivare a una selezione rapida di quelli più critici”. Ciò velocizza drasticamente i tempi di detection e di risposta, un fattore cruciale se si considera la rapidità con cui oggi si diffondono le minacce alimentate dall’AI del cybercrime.

Dalla protezione endpoint (che resta centrale) all’automazione avanzata (in Singularity Hyperautomation), dalle tecnologie di AI applicate all’intero perimetro digitale fino all’attenzione per la tutela dell’identità e delle infrastrutture OT, l’evoluzione di SentinelOne conferma un approccio di visione unitaria a partire dal modello di piattaforma aperta, e arricchita da funzionalità no-code, in grado di superare i rischi di frammentazione puntando su un unico layer di raccolta e normalizzazione dei log, dal quale poi far partire processi di automazione e analisi basati sull’AI.

In questo modo, “come con l’assemblaggio di mattoncini Lego – per riprendere la metafora di Rottigni – un’azienda può estendere la protezione da un ambito all’altro, sviluppando playbook di sicurezza complessi ma mantenibili, con tempi di implementazione e aggiornamento ridotti. E, soprattutto, con la possibilità di fare leva sulle competenze umane (sempre più scarse) in modo più mirato, dedicandole all’indagine di situazioni veramente critiche”.

Se da una parte gli attaccanti continuano a investire ingenti risorse e a impiegare l’AI come arma offensiva, oggi le aziende di ogni dimensione hanno l’opportunità di contrastarli con la medesima velocità e precisione. L’approccio platform-centric, la Hyper Automation e la Generative AI iper-specializzata di SentinelOne puntano infatti proprio a “ridurre il time to respond e a garantire un livello di sicurezza adeguato”.

La disponibilità di dati sempre più “conversabili” grazie all’AI, e l’idea di un ecosistema aperto che consenta di incorporare al meglio strumenti di terze parti è un’evoluzione di approccio virtuosa perché si indirizza alla cooperazione tra piattaforme piuttosto che alla competizione fra singoli tool per orientare la cybersecurity come motore sincrono resiliente e facilmente perfezionabile.

© RIPRODUZIONE RISERVATA