Global Threat Landscape Report 2025 dei FortiGuard Labs, pubblicato da Fortinet, offre un’analisi approfondita delle dinamiche che hanno caratterizzato il panorama delle minacce informatiche nel 2024. Come atteso, in un contesto di accelerazione come quello della cybersecurity i criminali informatici hanno imparato a fare leva su automazione, intelligenza artificiale e modelli di business scalabili come il Cybercrime-as-a-Service (CaaS) per colpire le organizzazioni con precisione, ottimizzando risorse e sforzi.

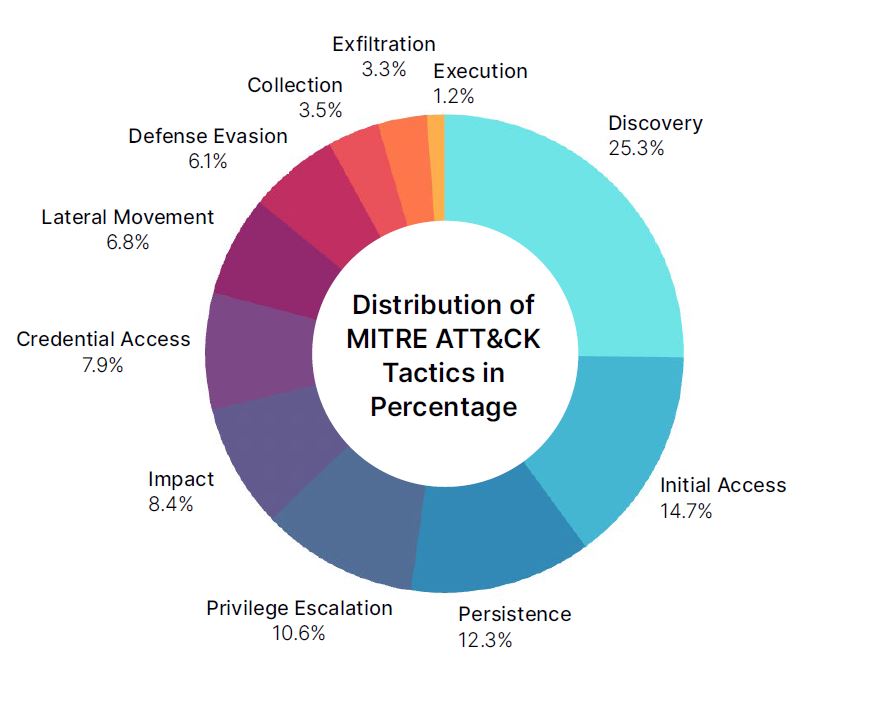

Il report si basa sulla classificazione Mitre Att&ck ma si propone anche come guida operativa per i Ciso, evidenziando come le tradizionali strategie di sicurezza reattiva non siano più sufficienti. Occorre piuttosto una trasformazione delle difese verso modelli proattivi di Continuous Threat Exposure Management (Ctem).

Velocità attaccanti e scanning automatizzato

Il trend ‘caratterizzante’ i numeri del rapporto secondo i FortiGuard Labs è il ricorso massiccio allo scanning automatizzato, una tecnica utilizzata per identificare vulnerabilità negli asset esposti prima che possano essere risolte. Nel 2024, queste attività sono cresciute del 16,7% su scala globale, con una media di 36mila scansioni al secondo. L’analisi mostra una preferenza per i protocolli ampiamente utilizzati nei settori critici, come Sip (Voip) e Modbus Tcp, con il primo che rappresenta quasi il 50% degli eventi di scansione rilevati. Strumenti come SipVicious, Qualys, Nmap e Nessus sono stati ampiamente utilizzati, sia da attori malevoli che da team legittimi di sicurezza, per mappare la superficie d’attacco.

Dark Web e CaaS, economie in espansione

Parallelamente, le dark net hanno assunto un ruolo centrale nella preparazione degli attacchi e il report documenta un’esplosione dell’offerta di accessi aziendali compromessi e kit di exploit. In particolare risulta che i broker di accesso iniziale (Iab) hanno venduto credenziali Vpn (20%), accessi Rdp (19%), pannelli amministrativi (13%) e Web shell (12%). E il volume di credenziali compromesse condivise nei forum dark ha superato i 100 miliardi di record (+42% rispetto al 2023). A ciò si aggiunge una crescita del 500% nei log generati da sistemi infetti da malware di tipo infostealer, con 1,7 miliardi di record trafugati solo nel 2024. Tra gli strumenti più usati spiccano Redline (60% dei casi), Vidar (27%) e Racoon (12%).

Un altro elemento chiave emerso dal report è l’uso crescente dell’intelligenza artificiale da parte degli attaccanti. Strumenti come FraudGpt, WormGpt, BlackmailerV3, ElevenLabs e Voicemy.ai vengono sfruttati per generare email di phishing sofisticate, truffe vocali (vishing), estorsioni automatizzate e deepfake video, spesso difficili da individuare con i sistemi di sicurezza tradizionali. Queste tecnologie non solo aumentano la credibilità e la scalabilità delle campagne malevole, ma abbassano drasticamente la barriera d’ingresso per attori con competenze limitate. Il risultato è una industrializzazione del cybercrime, dove chiunque può lanciare un attacco efficace acquistando tool già pronti.

Exploit e ritardi nelle patch

Solo per scendere un poco più nel dettaglio dei numeri, FortiGuard Labs ha rilevato oltre 97 miliardi di tentativi di exploit nel 2024.

Sebbene il tempo medio per sfruttare una vulnerabilità dopo la sua divulgazione si mantenga sui 5,4 giorni, il volume degli attacchi è aumentato significativamente. Le vulnerabilità più bersagliate riguardano Windows Smb per il 26,7% degli attacchi; Log4Shell nell’11,6% dei casi e Netcore Netis Routers (8%). Il report sottolinea come molti attacchi facciano leva su dispositivi IoT vulnerabili (router, firewall, videocamere), spesso trascurati in termini di patching e segmentazione della rete.

In particolare, il 20% degli attacchi di exploit ha coinvolto dispositivi IoT, con i router Netcore Netis (18,4%) e le videocamere GoAhead (10,5%) tra i bersagli principali.

Movimenti e attacchi post-exploit

L’accesso iniziale non è che il primo passo. Una volta penetrati nei sistemi, gli attaccanti impiegano tecniche sofisticate per mantenere il controllo e muoversi lateralmente. FortiGuard Labs ha individuato un aumento nell’uso di Rat come XenoRat, SparkRat, AsyncRat e Trickbot per eseguire attività di esfiltrazione, spionaggio e controllo remoto. Tra le tecniche più diffuse vi sono i movimenti laterali via Rdp (nell’88% degli incidenti), ma anche l’utilizzo di Windows Management Instrumentation (Wmi) e PowerShell per attacchi fileless, nonché gli abusi di Active Directory, tramite tecniche DCShadow e DCSync ed in ultimo le comunicazioni C2 mascherate via Dns e Ssl.

Cloud sotto scacco

Se settori come il manifatturiero, la sanità e i servizi finanziari continuano a essere bersaglio di attacchi informatici su misura, con sfruttamenti specifici per settore. Il report dedica ampio spazio anche alla sicurezza del cloud, che resta uno dei principali vettori di attacco. Il 70% degli incidenti analizzati ha avuto origine da login sospetti da geografie insolite, spesso associati a credenziali compromesse. Ulteriori vulnerabilità sfruttate includono Api mal protette e configurazioni errate, come bucket di storage pubblicamente accessibili. I workload in cloud, inclusi container e cluster Kubernetes, vengono utilizzando script in Bash o PowerShell (T1059), attraverso l’abuso di servizi Web legittimi e il cryptojacking con uso illecito delle risorse (T1496). L’adozione di un approccio zero-trust e la protezione proattiva delle identità risultano essenziali per mitigare questi rischi.

Attori e vittime

Nel 2024, Fortinet ha tracciato l’attività di 13 nuovi gruppi ransomware, con RansomHub, LockBit 3.0, Play e Medusa responsabili del 37% delle oltre 1.500 vittime considerate. I settori più colpiti sono stati e gli Stati Uniti attirano il 61% degli attacchi, seguiti da Regno Unito (6%) e Canada (5%). Anche l’hacktivismo ha subito una trasformazione, con gruppi come CyberVolk e Handala che hanno adottato tattiche da ransomware. Mentre le campagne ideologiche (#OpIsrael, #SavePalestine) si sono fuse con modelli criminali, sfruttando Telegram come piattaforma per la condivisione di exploit e coordinamento. Infine, spiega il report le Apt sponsorizzate da stati-nazione continuano a operare a livelli elevati di sofisticazione. I gruppi più attivi includono Lazarus (21%), Kimsuky (18%), Apt28 (13%), Volt Typhoon (12%) e Apt29 (10%), con un focus su settori governativi, tech ed education.

I consigli per i Ciso

Il report si conclude con una serie di indicazioni operative, articolate in un vero e proprio Ciso Playbook, pensato per rafforzare le difese aziendali in un contesto caratterizzato da minacce in continua evoluzione. Fortinet raccomanda di simulare attacchi reali attraverso esercitazioni di red e purple teaming che replichino comportamenti malevoli osservati sul campo, come le tecniche usate da LockBit o i metodi di spionaggio di Apt29. Tali attività, se condotte sulla base del framework di Fortinet, consentono di valutare in modo realistico la resilienza delle difese aziendali. Sarebbe altrettanto importante ridurre l’esposizione della superficie d’attacco, attraverso l’adozione di strumenti avanzati di Attack Surface Management, utili per rilevare asset pubblicamente accessibili, credenziali esposte e vulnerabilità note. Contestualmente, risulta strategico il monitoraggio dei forum del Dark Web, per individuare in anticipo la diffusione di nuove infrastrutture ransomware e campagne di phishing. Un altro ambito chiave è la prioritizzazione delle vulnerabilità. Fortinet suggerisce di concentrare gli sforzi di remediation su quelle falle attivamente discusse o sfruttate da attori malevoli, facendo leva su framework come l’Exploit Prediction Scoring System (Epss) e il Common Vulnerability Scoring System (Cvss) per ottimizzare la gestione delle patch.

Infine, le organizzazioni dovrebbero automatizzare i test di sicurezza utilizzando strumenti di Breach and Attack Simulation (Bas) per validare l’efficacia di endpoint, rete e difese cloud, oltre a verificare l’effettiva tenuta di un’architettura zero trust simulando movimenti laterali malevoli. Altrettanto fondamentale è l’utilizzo continuativo dell’intelligence proveniente dal dark web, che consente di tracciare in anticipo l’emersione di nuove minacce, l’organizzazione di campagne DDoS o le attività di reclutamento da parte di gruppi hacktivisti. Queste strategie, supportate da soluzioni di difesa in tempo reale e da un’integrazione intelligente delle tecnologie Ips, rappresentano oggi la base per qualunque architettura di sicurezza. In un mondo in cui gli attacchi non attendono più l’applicazione di una patch per colpire, l’unica via per mantenere il controllo è anticipare le mosse degli avversari con la stessa velocità e precisione con cui questi si muovono.

© RIPRODUZIONE RISERVATA