Il panorama delle minacce informatiche assomiglia sempre di più ad un ecosistema fluido, con l’intelligenza artificiale generativa che bilancia di continuo il confronto tra difesa e attacco, e modelli operativi che si estendono ben oltre il perimetro tradizionale della rete. Applicazioni SaaS, infrastrutture ibride, workload distribuiti e dispositivi IoT contribuiscono a moltiplicare i punti di accesso e, di conseguenza, ad aprire le superfici di attacco. La segmentazione delle reti mantiene pertanto una posizione centrale nelle strategie di sicurezza. Tuttavia, come rivela il nuovo Segmentation Impact Study 2025 di Akamai – commissionato a Phronesis Partners e basato su un campione di 1.200 responsabili IT e security a livello globale – emerge un divario tra intenzioni e pratica. Se il 92% delle imprese applica forme di segmentazione, solo il 35% è passato a una microsegmentazione avanzata, capace di bloccare i movimenti laterali all’interno delle reti. Entriamo nei dettagli.

Metodologia della ricerca

La ricerca si basa su interviste realizzate nel 2025 a decision maker della sicurezza e della tecnologia in aziende distribuite in più aree geografiche (Nord America, Emea, America Latina e area Asia-Pacifico/Giappone) e appartenenti a settori diversi, dalle banche all’energia, dal settore pubblico al manifatturiero. L’obiettivo è indagare non solo l’adozione attuale di soluzioni di segmentazione, ma anche i driver, gli ostacoli e i benefici percepiti nell’implementazione della microsegmentazione, evidenziando differenze regionali e settoriali. Il report rappresenta quindi un quadro “ad alta risoluzione” delle pratiche in corso, utile per comprendere come le organizzazioni stiano evolvendo verso livelli più maturi di protezione e resilienza.

Il gap tra adozione e maturità

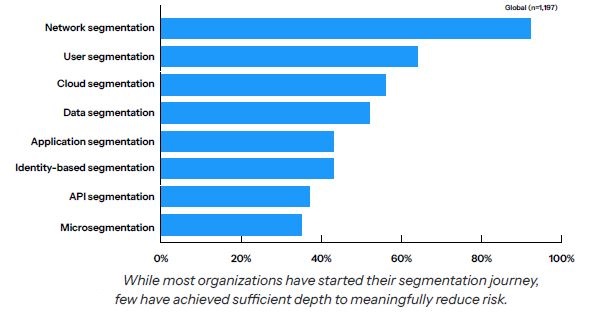

Il dato globale evidenzia un’adozione “di base” pressoché universale (circa il 90%), ma ancora troppo superficiale. Nella maggior parte dei casi, le imprese si limitano a separare macro-zone o gruppi di asset, soddisfacendo solo i requisiti minimi di compliance. La microsegmentazione, invece, consente di applicare policy granulari a singoli workload e applicazioni, isolando i tentativi di movimento laterale che seguono un’intrusione. Secondo lo studio, l’area Emea si colloca leggermente sopra la media globale, con il 36% di organizzazioni che hanno implementato la microsegmentazione, a fronte di un 38% registrato nell’area Apj e del 34% in Nord America. L’America Latina rimane più indietro, con il 31%. La Cina si conferma l’eccezione, con circa la metà delle imprese già impegnate su questa strada, grazie anche a normative nazionali stringenti. Le differenze geografiche si spiegano con diversi fattori: la complessità dei modelli regolatori in Europa, che da un lato impongono controlli più rigorosi ma dall’altro rallentano i tempi di implementazione; la scarsità di budget e competenze che frena il Latam; l’eredità di ambienti legacy stratificati in Nord America.

Driver di adozione e benefici correlati

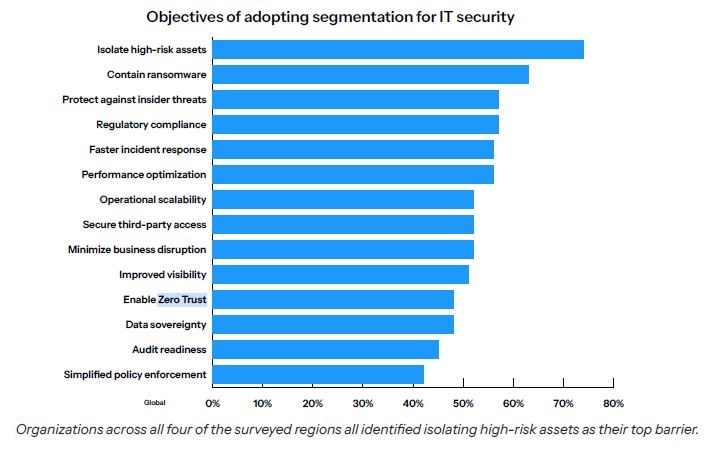

Il report mette in evidenza i principali fattori che spingono le aziende verso la microsegmentazione. Oltre sei imprese su dieci (63%) scelgono di adottarla per contenere gli attacchi ransomware e limitarne la propagazione. La necessità di rispondere più rapidamente agli incidenti di sicurezza è citata dal 56% degli intervistati, mentre il 74% evidenzia come obiettivo primario la protezione delle risorse critiche. Un ulteriore 57% lega l’adozione alla protezione dalle minacce interne – volontarie o accidentali – e all’adempimento dei requisiti normativi.

Gli impatti concreti sono rilevanti: le organizzazioni che implementano strategie di microsegmentazione contengono un attacco ransomware in media il 21,4% più velocemente, con un guadagno che sale al 33% nelle aziende enterprise per fatturato (superiore a un miliardo di dollari). Questo significa meno sistemi compromessi, minori costi di recupero e soprattutto maggiore continuità operativa.

Come sottolinea Ofer Wolf, Svp e general manager del reparto Enterprise Security di Akamai, “le organizzazioni che adottano la microsegmentazione rispondono più rapidamente alle minacce informatiche e beneficiano di premi assicurativi più bassi.

La segmentazione e il contenimento delle violazioni rappresentano il miglior sistema di difesa dagli attacchi informatici, consentendo alle aziende di focalizzarsi sul loro lavoro senza la paura di vedere interrotte le attività”.

Microsegmentazione, plus per le assicurazioni cyber

Un aspetto rilevante è poi il legame tra microsegmentazione e mercato assicurativo. Il 75% delle organizzazioni intervistate dichiara che le compagnie di assicurazione valutano ormai la maturità della segmentazione in fase di sottoscrizione delle polizze, e per il 30% la microsegmentazione è già un requisito formale per ottenere o rinnovare la copertura. Gli effetti economici sono tangibili: il 60% delle aziende ha registrato una riduzione dei premi assicurativi, mentre il 74% ritiene che un livello più maturo di segmentazione aumenti le probabilità di vedere accolte le richieste di indennizzo. Non meno importante, l’85% segnala una semplificazione significativa nei processi di audit, con un terzo delle organizzazioni che ha ridotto i costi di attestazione e assurance.

Una sfida complessa

Nonostante i benefici, le barriere all’adozione restano forti. La complessità delle reti – citata dal 44% degli intervistati – è il principale ostacolo, aggravato da lacune di visibilità (39%) e timori di interruzioni operative (32%). A queste si aggiunge la resistenza culturale: la segmentazione è spesso percepita come intrusiva dai team infrastrutturali o come un onere dalle linee di business, e non sempre esiste una chiara responsabilità interna per la sua implementazione. La ricerca sottolinea che il problema non è la mancanza di convinzione, ma la difficoltà di esecuzione. Molte organizzazioni si fermano a implementazioni parziali, lasciando ancora ampie aree non segmentate. Tuttavia, modelli cloud-native e piattaforme che uniscono osservabilità e microsegmentazione stanno aiutando a superare tali criticità, semplificando policy design e enforcement.

Cosa succede in Emea

Per l’area Emea, la microsegmentazione rappresenta al tempo stesso una sfida e un’opportunità. Il 74% delle organizzazioni dichiara di voler incrementare i budget dedicati nei prossimi due anni, un dato che supera la media globale (68%). La spinta arriva dal contesto normativo europeo, con direttive come Nis2 e Dora che richiedono controlli granulari e continui, e dalle pressioni degli assicuratori che collegano sempre più strettamente la copertura a livelli di difesa avanzati. Tuttavia, la complessità delle regolamentazioni e la frammentazione dei sistemi legacy rallentano il percorso verso la piena maturità. Le imprese con Soc strutturati e capacità avanzate di automazione sono quelle che più rapidamente stanno capitalizzando i benefici, in particolare nei settori finanziario, pubblico ed energy & utilities, dove la necessità di garantire continuità operativa e conformità è più stringente.

In concreto, il report evidenzia come la microsegmentazione non sia più considerata un’opzione sperimentale, ma una priorità strategica. La metà delle aziende che ancora non l’ha adottata prevede di farlo e chi già la utilizza intende estendere copertura e policy enforcement. Nei prossimi 24 mesi il mercato entrerà in una fase di accelerazione decisa. Per i late adopter, i costi di ritardo potrebbero rivelarsi pesanti, sia in termini di resilienza operativa sia di condizioni assicurative e reputazione.

© RIPRODUZIONE RISERVATA