Il panorama della sicurezza informatica globale, in trasformazione anche in relazione all’utilizzo dell’AI nelle strategie di attacco e di difesa, richiede di delineare le priorità emergenti e i limiti strutturali dei security operations center (Soc) attuali. Propone un’analisi sul tema per il 2025 il nuovo report State of Security di Splunk, realizzato in collaborazione con Oxford Economics. L’indagine, che coinvolge oltre 2.000 leader della sicurezza in nove Paesi e 16 settori industriali, restituisce un’immagine nitida: i team di sicurezza sono sotto pressione, spesso bloccati da strumenti poco integrati, processi inefficienti e una persistente carenza di competenze. Ma il rapporto rivela anche le strade per uscire da questo stallo: automazione, intelligenza artificiale e unificazione degli ambienti Soc.

Soc in crisi, efficienza a rischio

Il 46% dei professionisti intervistati da Splunk ammette di passare più tempo a gestire e mantenere strumenti che a difendere effettivamente l’organizzazione. Il 59% individua proprio nella manutenzione dei tool la principale fonte di inefficienza, seguita dalla scarsa integrazione tra gli stessi (51%) e dall’eccesso di allarmi (47%). L’alarm fatigue, infatti, resta una delle piaghe dei team Soc: il 59% è sommerso da notifiche, il 55% lamenta troppi falsi positivi e il 46% segnala alert privi di contesto utile. Questo sovraccarico non è solo frustrante: può costare caro. Secondo una ricerca correlata (fonte: The Hidden Costs of Downtime), ogni ora di inattività causata da un attacco costa in media 540mila dollari. Il rischio, dunque, non è solo operativo ma anche economico e reputazionale.

Dati scollegati e poco accessibili, il ruolo dell’AI

Nonostante l’abbondanza di dati a disposizione, molti Soc non riescono a trarne vantaggio. Il 57% degli intervistati dichiara di perdere tempo prezioso durante le indagini per colpa di lacune nella gestione dei dati. I principali ostacoli sono l’accessibilità (39%) e i silos informativi (35%). Questo rende difficile, se non impossibile, costruire una visione unificata e tempestiva delle minacce in atto.

“Occorre portare l’analisi dove sono i dati, non il contrario”, osserva Kirsty Paine, Field Cto per Emea di Splunk, sottolineando l’urgenza di strategie di federazione dei dati.

L’adozione dell’intelligenza artificiale nei Soc è per questo in crescita, ma resta accompagnata da un certo scetticismo. Solo l’11% dei responsabili della sicurezza si fida completamente dell’AI per attività mission-critical, mentre il 61% la considera “parzialmente affidabile”. Eppure, i benefici sono concreti: il 59% afferma di aver aumentato in modo moderato o significativo l’efficienza grazie all’intelligenza artificiale.

In particolare, la GenAI viene già impiegata nel 31% dei casi per interrogazioni su dati di sicurezza, nel 33% per analisi delle minacce e nel 29% per supportare la scrittura delle policy. Oltre sei su dieci (63%) ritengono che l’intelligenza artificiale generativa domain-specific – ovvero addestrata su dati legati esclusivamente alla sicurezza – migliori in modo significativo le operazioni rispetto agli strumenti generici. E Michael Fanning, Ciso di Splunk, offre una chiave di lettura sulla prospettiva più corretta: “]…[La supervisione umana resta cruciale per un’efficace sicurezza informatica mentre l’intelligenza artificiale integra le capacità umane fornendo supporto dove serve: ossia nel difendere l’organizzazione”.

Detection as code, nuova strategia di difesa

Il rapporto dedica mette a fuoco inoltre l’approccio Detection as Code (DaC), ritenuto una delle evoluzioni più promettenti della threat detection. Invece di affidarsi a regole preconfezionate dai vendor, i Soc possono scrivere, testare e aggiornare regole di rilevamento in linguaggio standard, integrandole nei propri flussi di lavoro. I benefici? Secondo il 62% degli intervistati, questa modalità consente di applicare pratiche di sviluppo guidato dai test (test-driven development), automatizzare i workflow (52%) e standardizzare i deployment (45%). Attualmente però solo il 35% utilizza frequentemente la Detection as Code, ma il 63% intende adottarla in modo sistematico. Le barriere principali restano la carenza di competenze (41%) e la difficoltà di implementazione iniziale. Tuttavia, chi è riuscito a superare questi ostacoli ha registrato un calo drastico dei falsi positivi e un netto miglioramento nell’efficienza investigativa.

Competenze, quali mancano e dove servono

Il 49% degli intervistati considera la mancanza di personale qualificato come la principale sfida per la cybersecurity. I gap più gravi riguardano tre aree chiave per la resilienza futura del Soc: detection engineering (con un gap del 41%), DevSecOps (53%) e compliance management (46%). Si tratta di ambiti altamente specialistici, che richiedono non solo conoscenze tecniche ma anche capacità analitiche e collaborazione interfunzionale. Oltre alla carenza di competenze, pesa anche lo stress. Il 52% degli analisti si dichiara oberato di lavoro, e una percentuale identica ha considerato l’idea di lasciare il settore. Alcune organizzazioni reagiscono assumendo o affidandosi a partner esterni, ma un terzo dei SOC intende colmare il gap ricorrendo all’automazione e all’intelligenza artificiale.

Incidenti in aumento, detection da potenziare

I dati del report confermano che le violazioni di dati sono l’incidente più diffuso e impattante, riportato dal 66% degli intervistati, seguite da violazioni di conformità (49%), ransomware (41%) e minacce interne (38%). Il 62% degli intervistati segnala che la bassa qualità dei dati è tra le principali cause di inefficacia nelle attività di detection. Una delle soluzioni più efficaci è l’adozione di pratiche strutturate di detection engineering, supportate da AI e approcci agili. L’incremento delle cosiddette identità non umane – Api, token, account di servizio – aumenta la complessità e il rischio di cecità informativa. A fronte di queste criticità il 78% degli intervistati denuncia ambienti Soc frammentati, con strumenti scollegati tra loro.

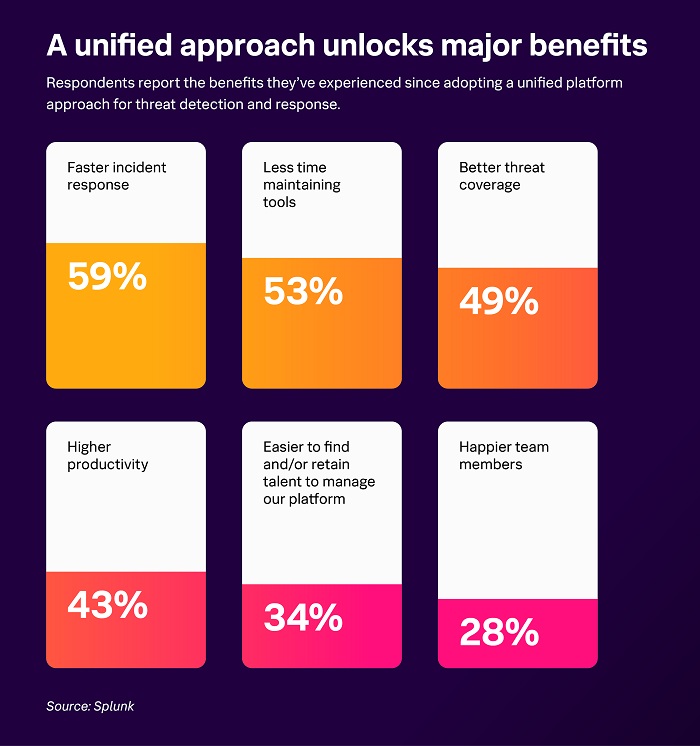

Il 69% ritiene che questa disconnessione comporti sfide da moderate a significative. La conseguenza è una riduzione della visibilità, tempi di risposta allungati e workflow investigativi macchinosi. L’adozione di piattaforme unificate, invece, produrrebbe benefici tangibili: tempi di risposta agli incidenti più rapidi (59%), meno tempo speso nella manutenzione dei tool (53%) e una copertura delle minacce più estesa (49%). Anche la produttività è migliorata (43%), così come la soddisfazione dei team (28%).

Verso un Soc collaborativo e interfunzionale

Il futuro del Soc sarà sempre più collaborativo. Oggi solo il 21% dei team condivide sistematicamente i dati con altre funzioni aziendali, ma questa percentuale è destinata a raddoppiare nei prossimi anni. Dove la collaborazione tra sicurezza e observability è già in atto, i vantaggi sono evidenti: il 78% degli intervistati ha riscontrato una maggiore velocità nel rilevare incidenti, mentre il 66% ha migliorato i tempi di risposta. Per accelerare questo cambiamento, Splunk suggerisce di integrare i flussi di ticketing e automazione con le altre funzioni aziendali (IT, HR, legale, identità digitale). Questo consente, ad esempio, di reagire automaticamente a segnali di esfiltrazione dati attivando azioni coordinate tra diversi dipartimenti.

© RIPRODUZIONE RISERVATA