Nell’ambito delle azioni per la sicurezza previste dal Piano Triennale per l’informatica nelle PA 2020-2022, Agid ha condotto un’indagine sul corretto utilizzo del protocollo Https e dei livelli di aggiornamento delle versioni dei Cms dei portali istituzionali delle amministrazioni censite nell’Indice delle Pubbliche Amministrazioni (Ipa). E proprio partendo da questo censimento, Agid nelle prime settimane di dicembre ha monitorato oltre 21.680 portali istituzionali.

Si tratta di un’attività effettuata con un duplice scopo: da una parte elevare il livello di consapevolezza che il mancato utilizzo del protocollo Https e degli aggiornamenti di piattaforma comporta, dall’altra ridurre gli eventuali rischi di attacchi.

Il monitoraggio è previsto prosegua anche nel corso del 2021 e sul sito Cert-Agid – la struttura che fornisce all’interno di Agid il supporto sui temi riguardanti gli aspetti di sicurezza informatica – sono già disponibili le evidenze di questo primo monitoraggio. Agid inoltre provvederà a inviare un report informativo alle singole organizzazioni che risulteranno al di sotto del livello atteso indicato negli obiettivi del Piano Triennale, in modo da intraprendere un percorso utile alla mitigazione dei problemi riscontrati.

Da diverse fonti dati emerge come le minacce siano sempre più pericolose per quantità e qualità, in relazione anche all’evoluzione delle tecniche di social engineering, volte ad ingannare gli utenti dei portali e dei servizi digitali. Proprio per questo ci si aspetta che sia elevata l’attenzione su obiettivi così sensibili come sono proprio i portali della PA. Non solo perché la disponibilità di questi servizi è fondamentale per i cittadini, ma anche e soprattutto perché integrità e riservatezza delle informazioni sono alla base della fiducia sui servizi erogati e sul rapporto tra cittadini e pubbliche amministrazioni.

Il termine di riferimento per un livello omogeneo della sicurezza dei portali all’interno del Piano Triennale è il capitolo 6 dove sono definite le azioni concrete da curare per “aumentare il livello di sicurezza informatica dei portali Istituzionali della pubblica amministrazione” che si concentrano su due punti: l’incremento del numero dei portali istituzionali che utilizzano il protocollo Https e la massimizzazione del numero dei Content Management System (Cms) non vulnerabili utilizzati nei portali istituzionali delle PA. Entrambi misurati tramite tool di analisi specifico sviluppato proprio da Cert-Agid sia per quanto riguarda l’utilizzo del protocollo Https, sia per lo studio del livello di aggiornamento dei Cms.

Oltre la metà dei domini con gravi problemi di sicurezza

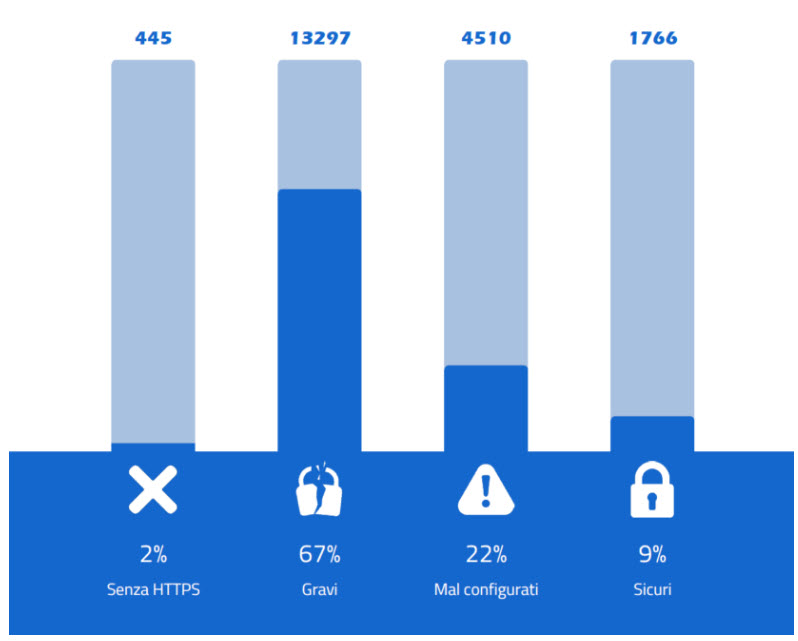

Quelle relative ai primi risultati del monitoraggio non possono essere definite buone notizie. E’ stato possibile rilevare correttamente i parametri della connessione Https e sono risultati raggiungibili 20.018 domini sui 21.682 effettivamente analizzati, per un totale di circa 408mila test su complessivi 25.519 server. Il 2% dei domini ancora non dispone di certificati e connessione tramite il protocollo Https; il 22% dei domini risulta mal configurato ed il 9% degli stessi non è sufficientemente sicuro. Ma soprattutto ben il 67% dei domini mostra gravi problemi di sicurezza.

Sono online quindi ben 445 portali istituzionali senza Https abilitato, e quasi 13.300 domini hanno gravi problemi di sicurezza, con addirittura 4.510 portali che evidenziano un utilizzo del protocollo Https mal configurato.

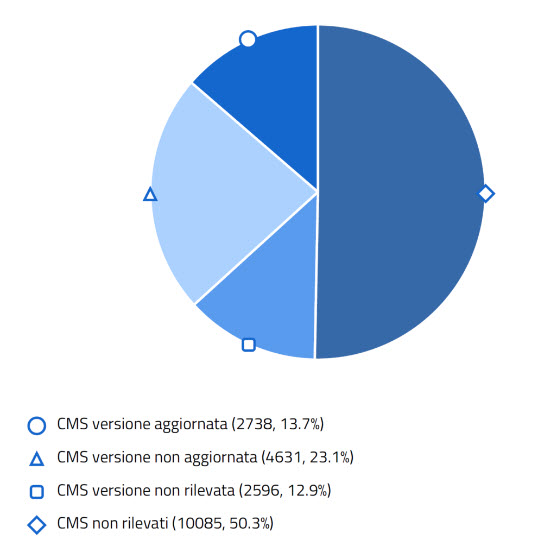

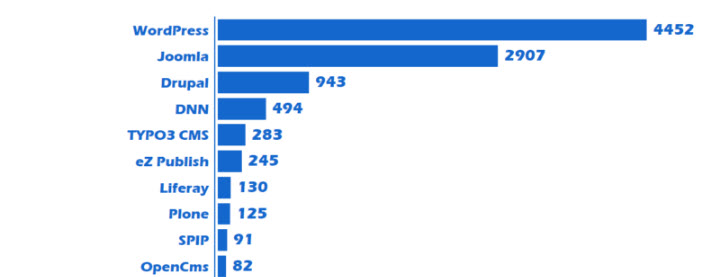

E purtroppo, anche per quanto riguarda l’analisi ed il monitoraggio dei Cms i dati non sono confortanti. Meno della metà dei portali monitorati (20.050) utilizza un Cms tra i più diffusi come per esempio WordPress, Joomla, Drupal, etc. ed appena il 13,7% dispone della versione più recente del Cms scelto, mentre per il 13% del campione non è stato possibile il rilevamento della versione.

La fotografia documenta di fatto da una parte la “granularità” nelle scelte delle soluzioni su cui sviluppare i portali (dopo le prime dieci piattaforme seguono infatti oltre venti scelte diverse su soluzioni minori), frutto di un piano di sviluppo sul Web maturato con tempistiche diverse tra i vari organismi e senza, di fatto, un’efficace regia iniziale.

Anche leggendo questi numeri, infatti, si ha la sensazione di una digitalizzazione maturata “in ordine sparso”, che espone però la PA a rischi importanti. L’assenza del protocollo Https, infatti, è una lacuna nella cybersecurity che espone ad attacchi nemmeno troppo complessi da portare a termine, così come il mancato aggiornamento dei Cms.

Oltre al monitoraggio, la presa di coscienza deve però servire da base per un’azione concertata fosse anche di revisione e normalizzazione di questo scenario, tanto più in un contesto geopolitico complesso in cui nella sfera digitale si proiettano le medesime dinamiche di sfida già vissute dei contesti reali. La percentuale per cui, ad oggi, solo il 9% dei siti della PA è considerabile realmente sicuro ed in grado di proteggere i dati dei cittadini è allarmante e dovrebbe imporre azioni veloci ma concertate.

© RIPRODUZIONE RISERVATA