“Gli ultimi dodici mesi hanno aperto la strada ad una combinazione specifica di minacce sul fronte della sicurezza. L’azione di gruppi frammentati di e-crime riemerge con un maggiore livello di sofisticatezza, gli autori delle minacce eludono le patch e le vulnerabilità già mitigate, le temute minacce del conflitto tra Russia e Ucraina mascherano un’azione più sinistra e di successo da parte di un numero crescente di avversari legati alla Cina”, è il commento di sintesi di Adam Meyers, head of Intelligence di Crowdstrike, sul Global Threat Report 2023 che viene stilato dagli esperti del team CrowdStrike Intelligence, sulla scorta dei dati provenienti da trilioni di eventi quotidiani dalla piattaforma CrowdStrike Falcon e gli insight di CrowdStrike Falcon Overwatch.

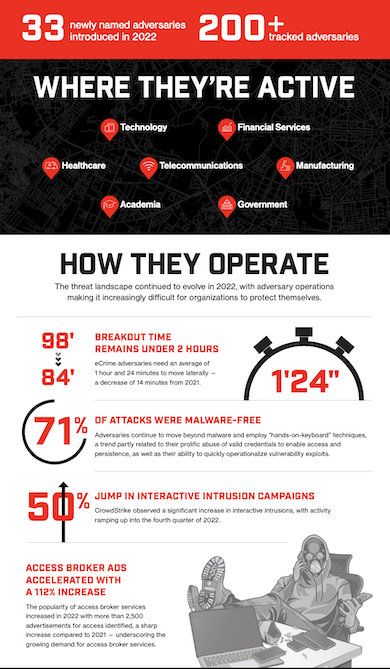

Sono proprio i dati sull’evoluzione dei comportamenti informatici, sulle tendenze e sulle tattiche delle minacce nation-state, dell’e-crime e degli hacktivisti ad offrire fondamento al commento di Meyers. Il rapporto, monitora le attività di oltre 200 avversari, inclusi 33 riconosciuti solo nell’ultimo anno, e registra un significativo aumento delle minacce all’identità e al cloud dello spionaggio Cina-Nexus e, caratterizzante proprio l’ultima release del report, degli attacchi che sfruttano più volte vulnerabilità già patchate. In particolare tra i gruppi riconosciuti nell’ultimo anno ve ne sono di particolarmente attivi come Scattered Spider e Slippy Spider responsabili di attacchi di alto profilo ai settori delle telecomunicazioni, Bpo (Business Process Optimization) e della tecnologia; e tra le vulnerabilità già rimediate il report segnala che, comunque, dalla fine del 2021, Log4Shell ha continuato a danneggiare la Rete, e solo due nuove vulnerabilità (ProxyNotShell e Follina) – delle oltre 900 e dei 30 zero day con patch rilasciata da Microsoft già nel 2022, sono state ampiamente sfruttate da avversari degli Stati-Nexus e di e-crime. Per quanto riguarda le attività Cina-Nexus, il report mostra che le aziende di tutto il mondo e di ogni settore verticale devono rimanere vigili contro la minaccia perché questo tipo di attività è cresciuta in tutti i 39 settori monitorati ed in tutte le aree geografiche. Mentre, e stupisce, sarebbe stato sopravvalutato l’impatto del conflitto in Ucraina, anche se Crowdstrike rileva un aumento degli avversari Russia-Nexus che impiegano tattiche di raccolta di informazioni e anche ransomware falsi, suggerendo l’intenzione del Cremlino di ampliare il target dei settori e delle regioni in cui le operazioni distruttive sono considerate politicamente rischiose.

Lo scenario si inquadra ancora meglio allargando la prospettiva: raddoppiano quasi gli attacchi al cloud, mentre triplica il numero di casi che coinvolgono autori delle minacce cloud-focused. E deve far riflettere come il 71% degli attacchi rilevati siano in verità privi di malware (rispetto al 61% del 2021) mentre le intrusioni interattive (attività di hands-on keyboard) aumentano del 50% nel 2022. Gli avversari cercano quindi di evadere la protezione dell’antivirus, e superano le difese create dalle macchine (machine only). E’ il mercato sul Dark Web a confermare altri trend: crescono del 112% gli annunci di access broker e questo mostra il valore e la domanda di credenziali di identità e di accesso nell’economia sommersa.

Si affianca il tema già conosciuto riguardo al “superamento” delle mere logiche di riscatto degli attacchi ransomware. Ed infatti il 2022 fa registrare un aumento del 20% del numero di avversari che conducono campagne di furto dei dati e di estorsione.

Ultimi due rilievi, il primo dei quali strettamente correlato a quello dell’esfiltrazione dei dati: cresce l’utilizzo di tattiche di ingegneria sociale che tengono nel mirino le reti di relazioni, ci riferiamo per esempio al vishing diretto verso chi effettua il download di malware e al Sim swapping per eludere l’autenticazione multifattore (Mfa). Si riduce infine il tempo medio di breakout dell’e-crime, ora di appena 84 minuti, mentre erano quasi 100 nel 2021. Chiude Meyers: “Gli attuali autori delle minacce sono più intelligenti, sofisticati e dotati di un numero maggiore di risorse rispetto a quanto mai avvenuto in passato. Soltanto dalla comprensione dei metodi criminali in rapida evoluzione, delle tecniche e degli obiettivi – e adottando una tecnologia alimentata dalla più recente threat intelligence – le aziende possono rimanere un passo avanti rispetto agli avversari odierni ]…[“.

© RIPRODUZIONE RISERVATA

Immagine di DCStudio

Immagine di DCStudio