Negli ultimi anni l’attenzione per i problemi di cybersecurity si è sensibilmente innalzata. Lo documentano, tra le altre, le ricerche del World Economic Forum e degli analisti di settore. In Italia – a fronte di un significativo incremento di attacchi ed incident – si registra un vero e proprio cambiamento di sensibilità, cui ha contribuito, senza dubbio, anche la regolamentazione Gdpr, dal 2018.

Alessio Pennasilico, Cts Clusit, introduce l’anticipazione dei contenuti del Rapporto Clusit 2020 sottolineando il cambiamento di scenario: “Oggi le problematiche relative alla cybersecurity impattano direttamente non solo sul business delle aziende (nessun vertical escluso), ma anche sulla governance tout court dei sistemi che consentono il buon funzionamento degli apparati essenziali (utility, healtcare, PA)”. Un contesto che richiede un ri-orientamento dei professionisti sulle più importanti tendenze IT.

Idc prevede che, entro il 2025, il 25% della spesa in servizi di sicurezza delle imprese italiane sarà destinata allo sviluppo, all’implementazione e al mantenimento di un “trust framework” ma allo stesso tempo gli analisti sottolineano come“sarà sempre più importante disporre di specialisti con competenze anche nelle aree del machine learning, in considerazione del peso sempre maggiore che l’intelligenza artificiale giocherà nel monitoraggio, nella detection e nella gestione di eventuali incidenti”. Pennasilico:“Tanto più considerato che presto sarà difficile immaginare “oggetti non connessi” alla Rete, mentre “il gap” di consapevolezza su cosa questo oggi comporti è ancora molto alto”.

I numeri del Rapporto Clusit 2020

Il Rapporto Clusit 2020 consente di evidenziare i fenomeni di sicurezza più rilevanti osservati negli ultimi dodici mesi. Per analizzarli lo studio si basa su un campione che al 31 dicembre 2019 è costituito da 10.087 attacchi complessivi (dal 2011) di particolare gravità di cui 1.670 relativi all’ultimo anno (2019), in Italia e nel mondo, considerando come gravi quegli attacchi il cui impatto è risultato significativo per le vittime in termini di perdite economiche, reputation, perdita o diffusione di dati sensibili.

Ne propone una lettura analitica Andrea Zapparoli Manzoni, del Comitato Direttivo Clusit. sottolineando prima di tutto come “proprio la lettura prospettiva dei dati nel tempo” possa “contribuire a fornire la giusta misura del problema”. Dal 2014 al 2019 il numero di attacchi è sempre risultato crescente, ma nel triennio 2017-2019 il numero di attacchi gravi analizzati è cresciuto del 48% e addirittura nel 2019 si marca una differenza del 37,5% in più rispetto alla media degli attacchi per anno degli ultimi 6 anni.

Distribuzione geografica e per obiettivi

Per quanto riguarda la distribuzione geografica delle minacce, il Rapporto rileva l’incremento dei target di area americana (dal 45% al 46%), mentre gli attacchi verso realtà basate in Europa, secondo il campione, sono in diminuzione di circa due punti percentuali (dal 13% all’11%) e diminuiscono anche quelli rilevati contro organizzazioni asiatiche (dal 12% al 9%).

Crescono però gli attacchi multipli, quelli cioè con destinazioni di approdo dislocate su più continenti e con target differenti. Zapparoli Manzoni: “E’ rilevante sottolineare come oggi il malware sia sostanzialmente veicolato dalle organizzazioni di cybercrime (83%), vere e proprie multinazionali operative che vantano ampia disponibilità di mezzi tecnologici”. E’ infatti ridotta al 3% la percentuale di infezioni veicolate dagli attivisti, mentre sono circa il 12% gli attacchi portati dalle organizzazioni di spionaggio.

Ed è allo stesso modo importante constatare, per quanto riguarda le organizzazioni attaccanti, come per ogni categoria di bersaglio vadano delineandosi threat landscape differenti, un dato che evidenzia il bisogno di imparare a proteggersi con un sistema di soluzioni specifiche e differenzianti a seconda delle attività. Per esempio il comparto healthcare è nel 97% dei casi colpito da organizzazioni di cybercrime, una percentuale che scende sensibilmente al 62% quando gli obiettivi sono enti governativi e militari dove pesa per il 22% la componente di spionaggio, per il 9% le attività delle organizzazioni di attivisti e per il 7% l’information warfare.

Dati molto interessanti dall’anticipazione del Rapporto Clusit 2020 emergono per quanto riguarda proprio le realtà bersaglio degli attacchi. Oggi un quarto degli attacchi ricade su multiple target, seguiti dal settore governativo e dall’healthcare terzo obiettivo preferito dal cybercrime (12%), perché proprio in questo ultimo ambito è più difficile effettivamente riuscire a proteggere determinate apparecchiature, ma anche perché erroneamente non si riscontra un’attenzione sufficiente al problema.

L’healthcare oggi è un verticale preso di mira più dei servizi cloud/online e del finance, dove l’attenzione è sostanzialmente più elevata. L’analisi in termini assoluti è ancora più interessante. Rispetto al 2018,nel 2019 il numero maggiore di attacchi gravi si osserva verso le categorie multiple targets (+29,9%), online services/cloud (+91,5%) ed healthcare (+17,0%), seguite da Gdo/retail (+28,2%), Others (+76,7%), telco (+54,5%) e security industry (+325%).

Tecniche di attacco e malware utilizzati

Il primo rilievo riguarda phishing e social engineering. Rispetto al 2018 questa modalità di sferrare attacchi è in crescita dell’81%, anche se complessivamente rappresenta una modalità utilizzata ancora solo nel 17% degli incident analizzati. Il malware “classico” è ancora la tecnica più utilizzata (44%), ma a preoccupare resta la percentuale relativa alle modalità “sconosciute”, in calo del 22% circa, ma comunque al secondo posto, davanti proprio al phishing. Spieghiamo.

Il cybercrime fa affidamento in modo predominante sull’efficacia di virus, trojan, insomma, codice prodotto industrialmente a costi decrescenti nelle sue infinite varianti, e questo evidentemente perché è sufficiente per raggiungere gli obiettivi preposti. In pratica significa che con modalità di attacco non certo nuove per il mercato è possibile lavorare magari semplicemente sulle varianti o sulla sofisticazione di phishing e social engineering per maturare ancora ampi margini di profitto. Non è un caso se le prime quattro categorie analizzate coprano quasi l’88% delle tecniche utilizzate negli attacchi.

Il Rapporto Clusit 2020 lascia poco scampo alle illusioni. Spiega Manzoni: “Quello che viviamo è un cambiamento radicale a livello globale come locale e riguarda tutti gli ambiti di quella che possiamo definire una sfera di cyber-insicurezza, generata proprio dall’evoluzione rapida degli attori, delle modalità, della pervasività e dell’efficacia degli attacchi”.

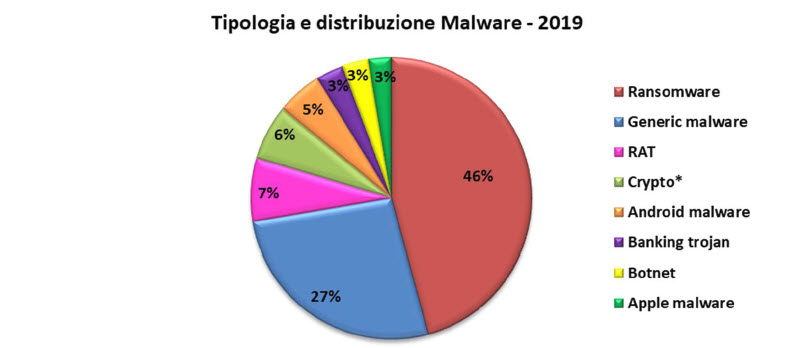

Il ransomware è utilizzato quasi in un attacco su due. In forte crescita rispetto al 2018, quando era utilizzato in un attacco su quattro. Significativo invece, in relazione anche allo sgonfiarsi della “bolla” sulle criptovalute, come i cryptominer siano utilizzati solo per il 6%, poco più di quanto vengano utilizzati i malware per Android (5%). Apple, anche in relazione alla base di installato e non solo per le caratteristiche intrinseche del sistema, sembra rimanere un’isola felice (3%).

Considerato comunque come il Rapporto sia focalizzato sostanzialmente sugli attacchi gravi, viene tentata un’ulteriore classificazione. Le variabili che contribuiscono a comporre

la valutazione dell’impatto per ogni singolo attacco analizzato sono diverse, ed includono, come spiega Manzoni: “Impatto geopolitico, sociale, economico (diretto e indiretto), di immagine e di costo/opportunità per le vittime”.

Anche nel 2019 il numero di attacchi di livello critico e molto critico ha pesato per oltre la metà del totale. Sono stati classificati tali per 902 attacchi, ma sono comunque in calo assoluto e percentuale rispetto al 2018. Le analisi degli esperti portano a considerare che gli attacchi classificati come critici riguardino le categorie di attaccanti Espionage ed Information Warfare. Un dato che è da leggere secondo gli esperti Clusit anche in relazione al bisogno degli attaccanti di continuare ad agire nel tempo, con attacchi magari meno eclatanti, ma più produttivi. Si pensi in questo caso proprio alle minacce portate dai bot malevoli che in tanti casi non sembrano produrre danni di immediato impatto.

L’analisi per comparto, da questa prospettiva conferma le ipotesi. Sono proprio le attività di hospitality, retail, Gdo, entertainment, vendita software e hardware, sicurezza industriale ed education a subire attacchi di severità media. Mentre quelli portati agli enti governativi, come alle infrastrutture critiche e al banking hanno generalmente impatti più importanti e sfruttano prevalentemente tecniche Apt e 0-Day. Si evidenzia inoltre come gli attacchi critici realizzati tramite malware sono di meno rispetto a quelli realizzati tramite vulnerabilità note o con tecniche sconosciute, un alto impatto è spesso determinato dall’utilizzo di tecniche di cracking degli account e Ddos, se ci si limita a considerare le tecniche conosciute.

© RIPRODUZIONE RISERVATA