Frutto della collaborazione continuativa tra oltre cento professionisti nell’ambito dell’Associazione Italiana per la Sicurezza Informatica, Rapporto Clusit vuole fornire ogni anno il quadro della situazione globale della sicurezza informatica, la fotografia dello scenario della cybersecurity sia a livello globale sia con particolare attenzione alla situazione italiana e per settori di riferimento. Allo “scatto” contribuiscono inoltre soggetti pubblici e privati, che condividono con Clusit le proprie esperienze sul campo. E’ Alessio Pennasilico, Comitato Scientifico Clusit, a riassumere in estrema sintesa la ‘struttura’ del Rapporto per il 2024 sui dati del 2023: “Lo studio propone una panoramica degli incidenti di sicurezza più significativi avvenuti a livello globale (Italia inclusa) nello scorso anno”, con approfondimenti articolati anche “sulla scorta dei dati relativi agli attacchi in Italia rilevati dal Security Operations Center (Soc) di Fastweb, insieme ad un’analisi completata dalle rilevazioni e dalle segnalazioni della Polizia Postale e delle Comunicazioni”, che forniscono dati e informazioni su attività ed operazioni svolte nel corso degli ultimi 12 mesi.

Il Rapporto, che viene ufficialmente presentato il 19 marzo in occasione di Security Summit, propone poi “approfondimenti verticali specifici dedicati al settore Finance (con i rilievi su Dora, Ndr.)“, con un’analisi sul cybercrime nel settore finanziario in Europa (a cura di Ibm), ma anche “un approfondimento sulla cybersecurity in sanità (curato da Women for Security) ed una survey per comprendere a fondo alcune delle dinamiche del mercato”. Oltre a questo è prevista una verticalizzazione sull’hybrid security e i trend per il 2024 con focus specifici su alcuni dei temi più caldi relativi a Sase, protezione dell’identità e situazioni geo-politiche sfidanti. Si entra così nel dettaglio di numeri ed evidenze nell’analisi di Sofia Scozzari, Comitato Direttivo Clusit.

Lo scenario e gli attaccanti

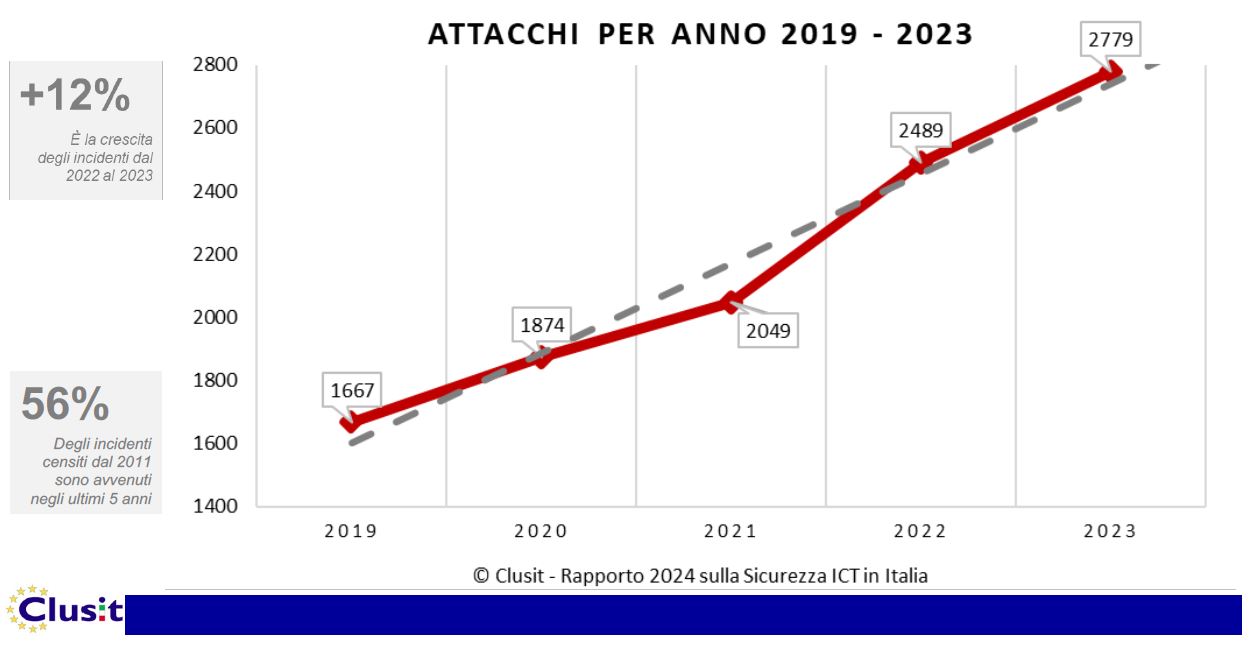

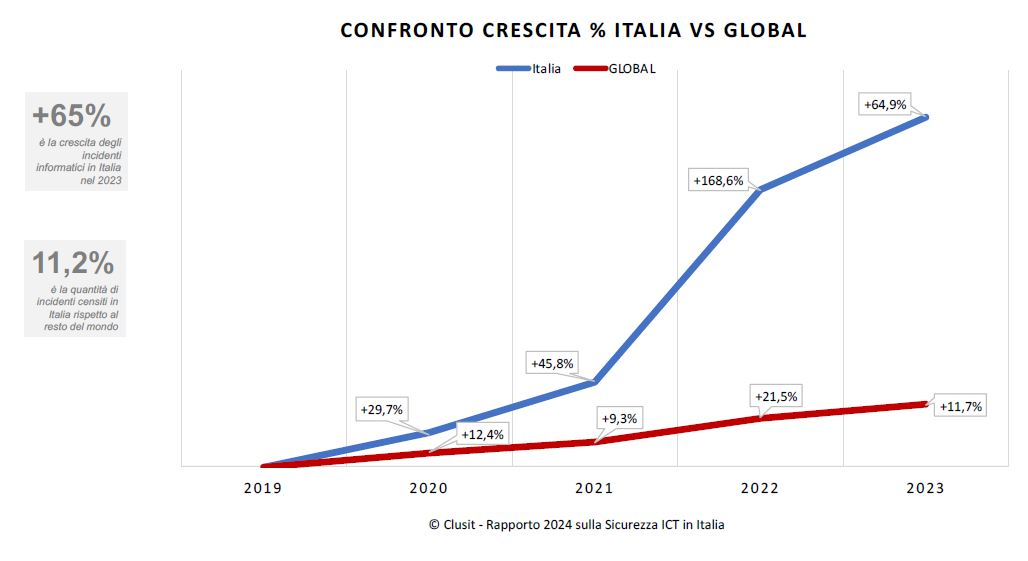

“Non stupisce anche quest’anno, come negli ultimi cinque, l’incremento del numero degli incident andati a buon fine, rispetto al 2022 – esordisce Scozzari -. Nel 2023 sono stati classificati 2.779 cyberattacchi di successo che hanno superato le difese in essere e sono divenuti di pubblico dominio: solo la punta dell’iceberg quindi ma preziosa per capire dove e come le difese siano riuscite e dove abbiano fallito”. Il problema è che ancora una volta la realtà ha superato la “linea di tendenza” (vd. foto successiva). La curva degli attacchi è in crescita del +12% sul 2022, con una media di 232 attacchi per mese. “Soprattutto, è negli ultimi cinque anni che si concentra più della metà degli eventi di quanto il Report ha fotografato dal 2011: un’accelerazione impressionante”. E dal 2018 al 2023 gli attacchi sono cresciuti complessivamente del 79%.

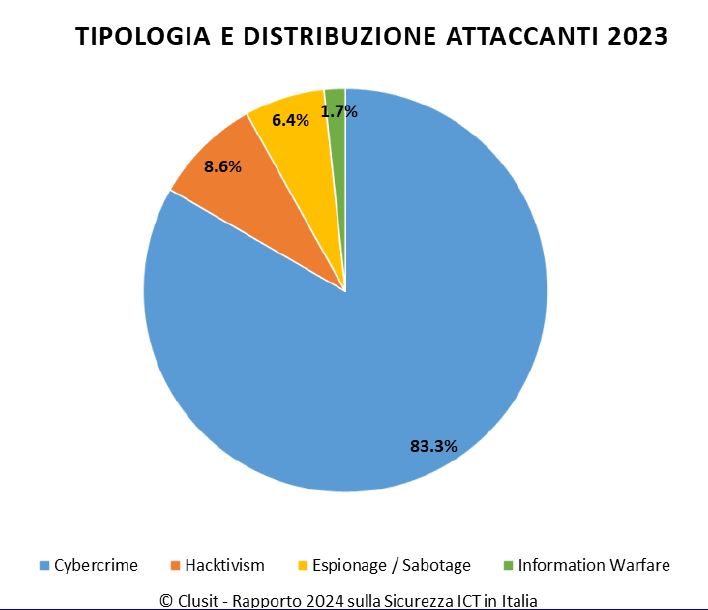

La distribuzione degli attaccanti, a sua volta, indica nell’analisi Clusit anche la motivazione principale dell’attacco: “storicamente si confermano quattro classi di attaccanti ed il cybercrime resta la maggiore”, spiega Scozzari.

Gli attacchi con finalità di cybercrime – ovvero con l’obiettivo di estorcere denaro – sono stati oltre 2.316 a livello globale, e rappresentano oltre l’83% del totale, “in crescita del 13% rispetto al 2022”.

E’ evidente inoltre una commistione tra criminalità off-line e criminalità on-line che reinveste i proventi delle attività malevole, producendo così maggiori risorse a disposizione di chi attacca, in una sorta di circolo vizioso. “Torna in auge però anche l’hacktivism“, con l’ 8,6% degli attacchi complessivi (erano il 3% nel 2022), ed una variazione percentuale rispetto al totale anno su anno del 184%. “In diminuzione, invece, i fenomeni di espionage (6,4% vs 11% nel 2022) e information warfare (1,7% vs 4% nel 2022)”.

Dati che comunque non devono ‘ingannare’, perché per quanto riguarda espionage e information warfare gli attacchi con impatto critico crescono, da valori prossimi al 50% nel 2022 a valori intorno al 70% lo scorso anno, anche in riferimento ai conflitti russo-ucraino ed israelo-palestinese che comunque dal punto di vista cyber coinvolgono diversi Paesi.

Chi viene attaccato

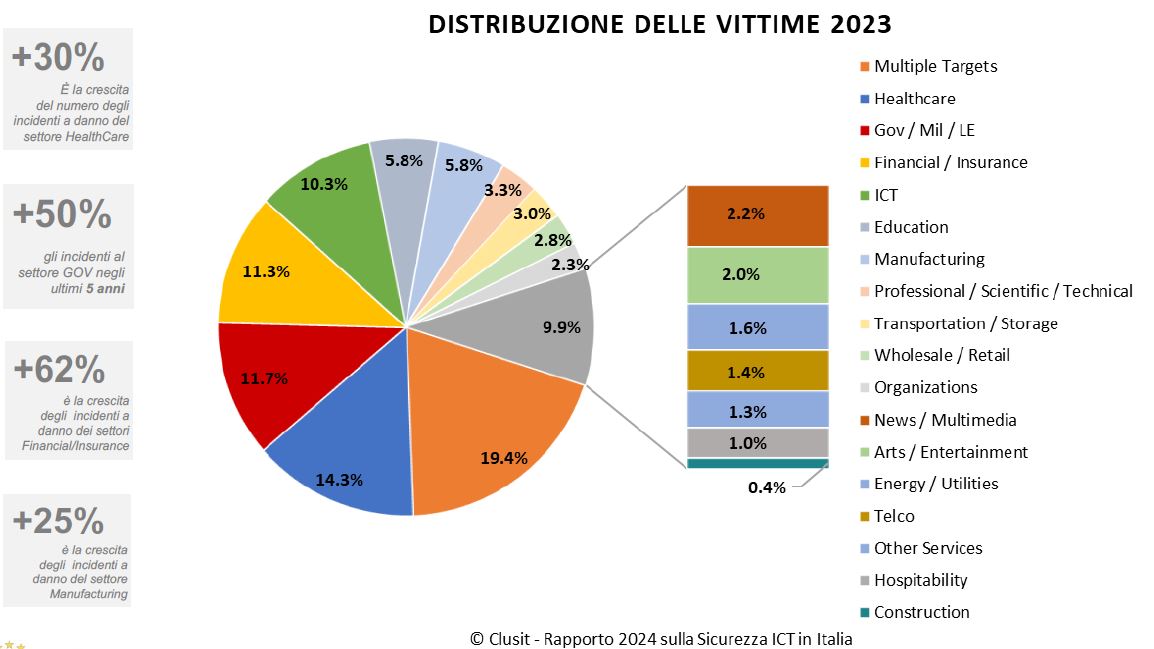

Per quanto riguarda invece la distribuzione delle vittime, sempre a livello globale, ecco che “la situazione si presenta ancora più articolata e complessa”. I target multipli sono quelli cui è indirizzato il maggior numero di attacchi. “E’ importante comprendere che di fatto tutti vengono colpiti”, tiene a specificare Scozzari. Se su obiettivi multipli (19%), convergono campagne di attacco non mirate, ma dagli effetti consistenti, “è il settore healthcare (14%) quello che vede un incremento del 30% rispetto allo scorso anno”. Gli incidenti in questo settore registrano inoltre un aumento della gravità dell’impatto, critico nel 40% dei casi (era il 20% nel 2022).

“Il settore governativo e delle pubbliche amministrazioni si vede indirizzato il 12% degli attacchi (+50% degli incidenti negli ultimi cinque anni”. Un dato spiegabile anche con l’incremento delle attività dimostrative, di disturbo e di fiancheggiamento legate ai conflitti in corso, le quali hanno come obiettivi d’elezione soggetti legati alle sfere governative e della difesa di quei Paesi considerati avversari.

Finance e assicurazioni (con l’11% degli attacchi) vedono crescere la percentuale del 62% rispetto al 2022 ed anche in questo caso cresce l’impatto critico degli effetti. Importa considerare in modo particolare l’andamento nel manifatturiero, per i riflessi che vedremo poi in Italia. Ecco allora che la crescita per i settori dei trasporti e della logistica (+41%), del manifatturiero (+25%) e del retail (26%), può essere collegata anche alla crescente diffusione dell’IoT e dalla tendenza verso l’interconnessione di sistemi, ampiamente impiegati in questi settori – e tuttavia spesso non sufficientemente protetti. In crescita infine la percentuale degli attacchi in ambito education (+20%) e tempo libero (+10%); calano invece sensibilmente (-49%) gli attacchi verso il settore dei media e multimedia.

Geografia e tecniche di attacco

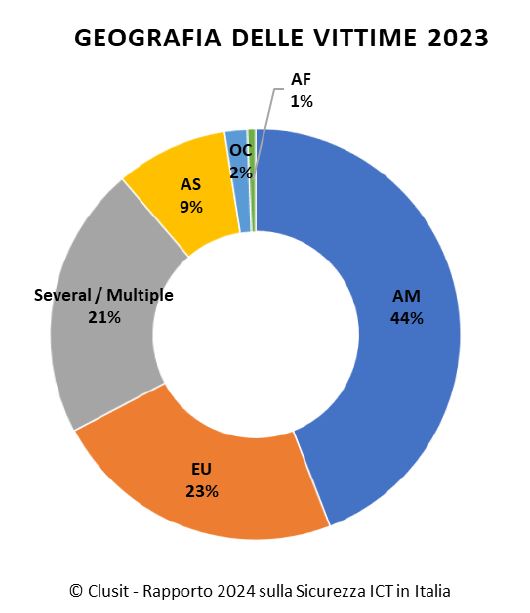

Nel 2023 si confermano, come nel 2022, più numerosi gli attacchi alle Americhe, che rappresentano il 44% del totale – “ma sono da considerare anche gli obblighi cogenti da più tempo, per esempio nel Nord America, riguardo il disclosure degli eventi malevoli” – Gli attacchi rivolti all’Europa “sono il 23% degli attacchi globali”.

Crescono di un punto percentuale rispetto al 2022 gli attacchi in Asia – il 9% del totale – e rimangono sostanzialmente stabili quelli in Oceania e in Africa, rispettivamente il 2% e l’1% del totale.

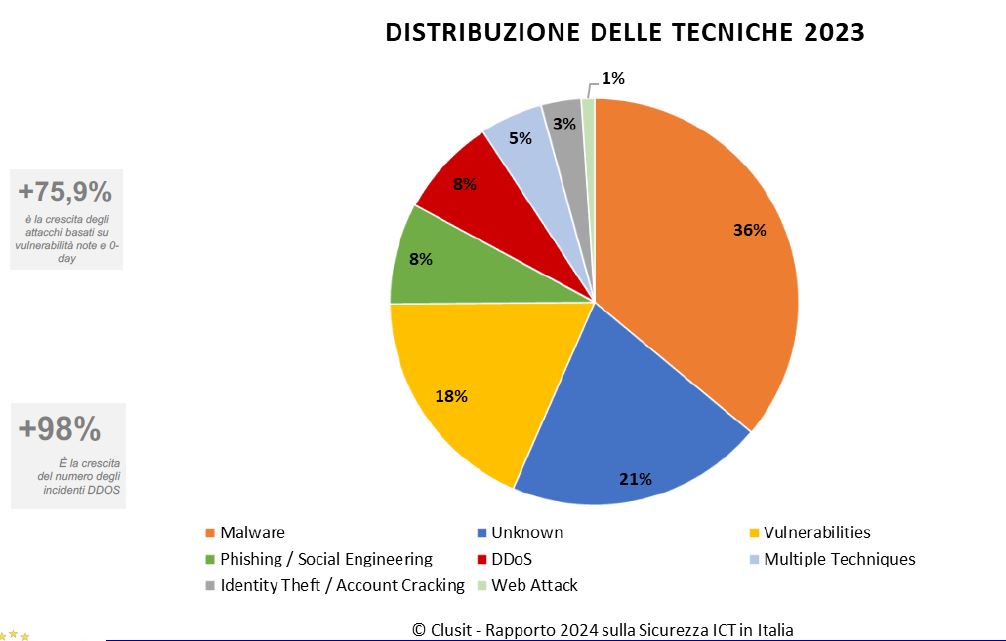

“Il 36% degli attacchi del 2023 viene portato a termine tramite malware. In particolare, all’interno di questa di questa categoria ci sono i ransomware che sono in assoluta la minaccia con la più alta resa” con gli aggressori, che spesso collaborano fra loro attraverso schemi di affiliazione. Ma è elevata anche la percentuale di ricorso a tecniche sconosciute (21%)

Segue lo sfruttamento di vulnerabilità – note o meno – nel 18% dei casi “ma in crescita percentuale del 76%, sul totale, rispetto al 2022”. Phishing e social engineering sono la tecnica con cui è stato sferrato nel mondo l’8% degli attacchi, come gli attacchi DDoS, che segnano però una variazione percentuale annua in crescita del 98%. E questo rappresenta anche il dato più eclatante di questa edizione del rapporto. Riconducibile in parte al “surplus delle azioni di hacktivism, ma anche ad altri vettori”.

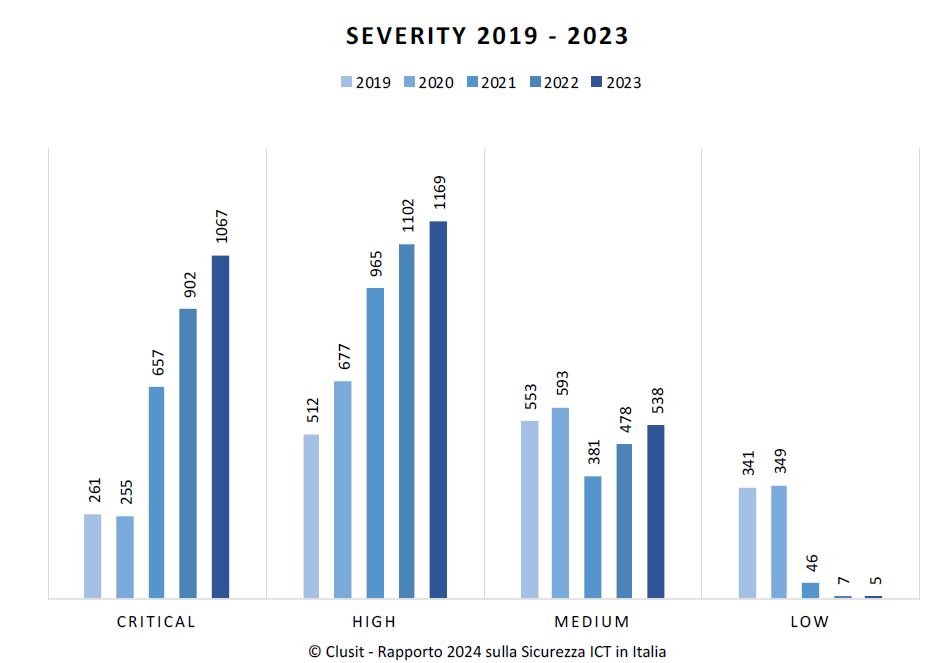

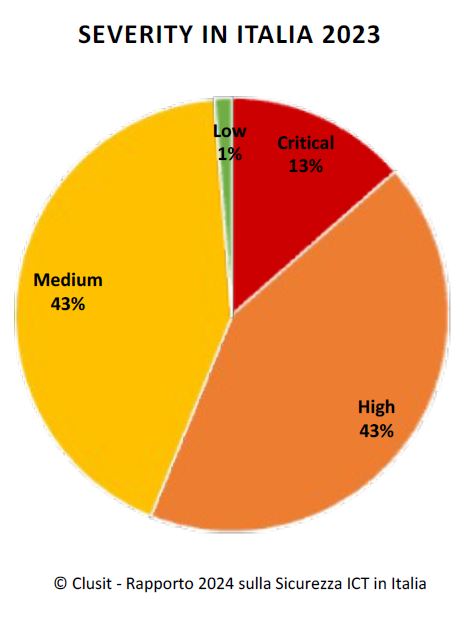

Il tema della severità degli attacchi è altrettanto caldo: nel 2023, l’81% dei cyberattacchi ha una severità grave o gravissima. “E’ uno dei dati più preoccupanti”, chiosa Scozzari. Si tiene normalmente conto di quattro classi di severity, ecco che “nel 2023 la severity bassa sostanzialmente sparisce, quindi tutti gli attacchi vanno ad attestarsi all’interno delle tre categorie più gravi”. Che crescono. Soprattutto, espionage ed information warfare nel 2023 hanno esposto le organizzazioni a severità di attacco ben maggiori rispetto agli anni precedenti, mentre è riconosciuto come il “cybercrime da sempre colpisca per fare male” per cui le percentuali 2023 anche in questo caso non stupiscono.

Lo scenario italiano

Gabriele Scialò, PM Professional, Cybersecurity di Fastweb, delinea la fotografia del cybercrime in Italia a partire dall’analisi su quanto è accaduto sull’infrastruttura di rete di Fastweb, costituita da oltre 6,5 milioni di indirizzi IP pubblici, su ognuno dei quali possono comunicare centinaia di dispositivi e server. “Sono stati registrati nel 2023 oltre 56 milioni di eventi di sicurezza in linea per la prima volta con il dato del 2022“, esordisce Scialò, e spicca l’elevato numero di attacchi DDoS (oltre 15.000 eventi) e la gravità di eventi informatici malevoli ad alto impatto (oltre 100 Gbit di banda impiegata; +32%).

Notizie positive arrivano però dalla “crescita di consapevolezza rispetto ai rischi informatici da parte delle aziende e delle pubbliche amministrazioni”, testimoniata da una significativa riduzione della durata degli attacchi – “ma diminuisce anche il numero dei server che espongono su Internet servizi critici (-8%)” – oltre che dall’utilizzo di strumenti di ricerca e monitoraggio che hanno contribuito a migliorare l’identificazione delle minacce.

In questo contesto “l‘intelligenza artificiale rappresenta un cambiamento significativo nell’ambito della sicurezza informatica”. Si espande la capacità di difesa, ma anche il pericolo degli attacchi: nel primo caso “è migliorata la capacità di rilevare e mitigare le minacce con una riduzione fino al 70% dei falsi positivi rilevati”. Ma, a favore di chi attacca è cresciuto per esempio il “credential phishing che nel 2023 è aumentato dell’87% rispetto all’anno precedente”.

Il dettaglio italiano di Clusit è offerto, invece, da Luca Bechelli, Comitato Scientifico Clusit: “Gli incidenti informatici in Italia crescono anno su anno del 65% circa”. E lo scorso anno in Italia è andato a segno l’11% degli attacchi gravi globali mappati dal Clusit (era il 7,6% nel 2022), per un totale di 310 attacchi. Numero in continuità con l’impennata di attacchi del 2022, “ma il fatto che i dati italiani contribuiscano per circa il 10% al complessivo degli attacchi globali offre la misura della gravità della situazione per il nostro Paese che non cuba certo un decimo dell’economia mondiale”. Oltre la metà degli attacchi – il 56% – ha conseguenze di gravità critica o elevata ed emerge inoltre che oltre il 47% degli attacchi totali censiti in Italia dal 2019 si è verificato nel 2023.

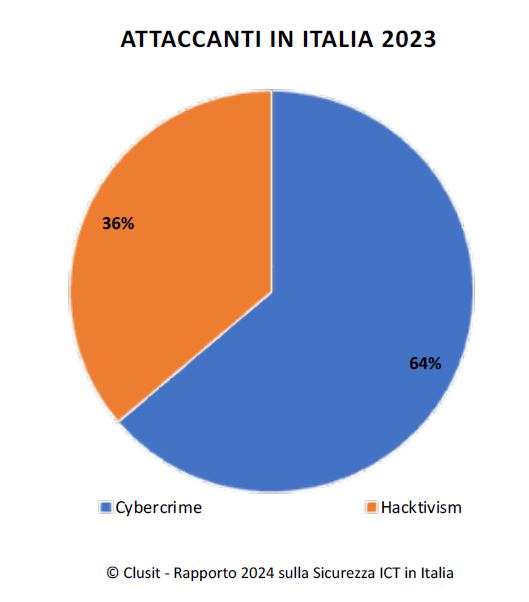

In Italia, nel 2023 gli attacchi perpetrati con finalità di cybercrime sono pari al 64%; segue un significativo 36% di attacchi con finalità di hacktivism, in netta crescita rispetto al 2022 (che aveva fatto registrare il 6,9%), con una variazione percentuale anno su anno del +761%. Bechelli: “Il 47% circa del totale degli attacchi con finalità “hacktivism” a livello mondiale e che rientrano nel campione rilevato è avvenuto ai danni di organizzazioni italiane”.

Numeri da ricondurre per la maggior parte al conflitto in Ucraina, nei quali gruppi di attivisti agiscono mediante campagne dimostrative rivolte tanto al nostro Paese che alle altre nazioni del blocco filo-ucraino. L’analisi sulle ‘vittime’ degli attacchi offre nuovi spunti

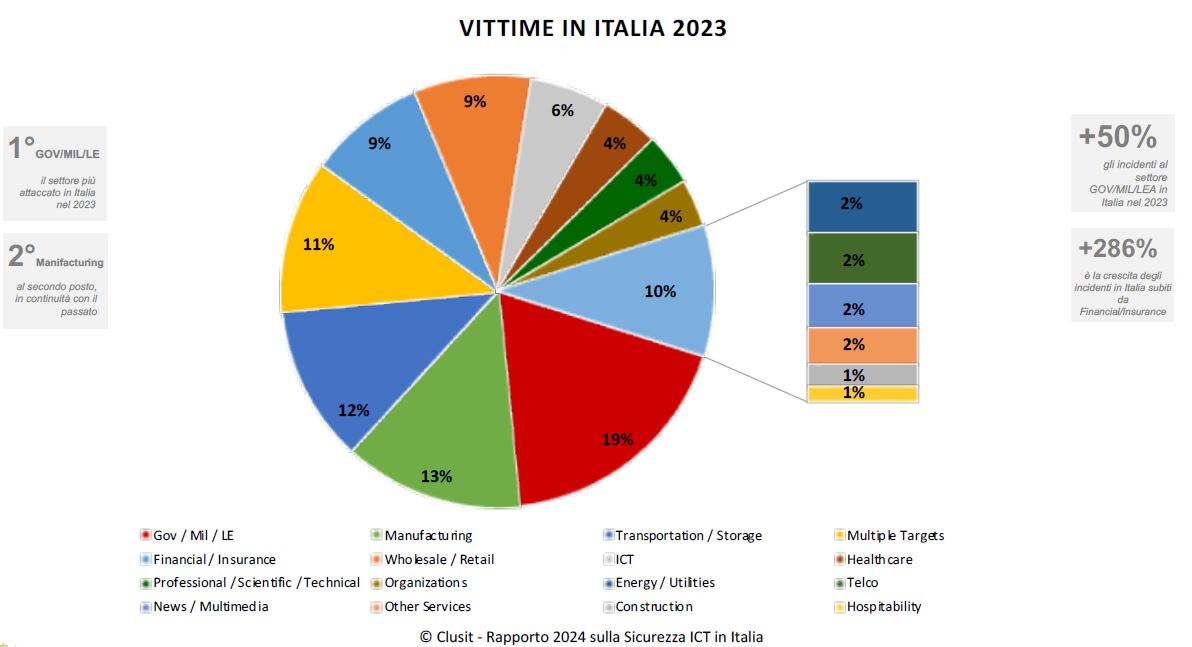

“Si registra in Italia una distribuzione diversa rispetto allo scenario globale – prosegue Bechelli -. Il settore più colpito è quindi quello “governativo/militare, con il 19% degli attacchi, che ha subito un incremento del 50% rispetto al 2022, segue il manifatturiero”, con il 13%, cresciuto del 17% rispetto ai dodici mesi precedenti.

Ed è interessante notare che ben un quarto del totale degli attacchi rivolti al manufacturing a livello globale riguarda realtà manifatturiere italiane. Questo “aiuta a comprendere la capacità del cybercrime nel prendere di mira i gangli economici più vitali e critici”. E ancora, il 12% degli attacchi riguarda nel Paese il settore dei trasporti/logistica (+620% anno su anno). Finanza e assicurazioni attirano 9% degli attacchi nel 2023 (+286% rispetto allo scorso anno). Le vittime appartenenti alla categoria degli “obiettivi multipli” sono state colpite nel nostro Paese dall’11% degli attacchi.

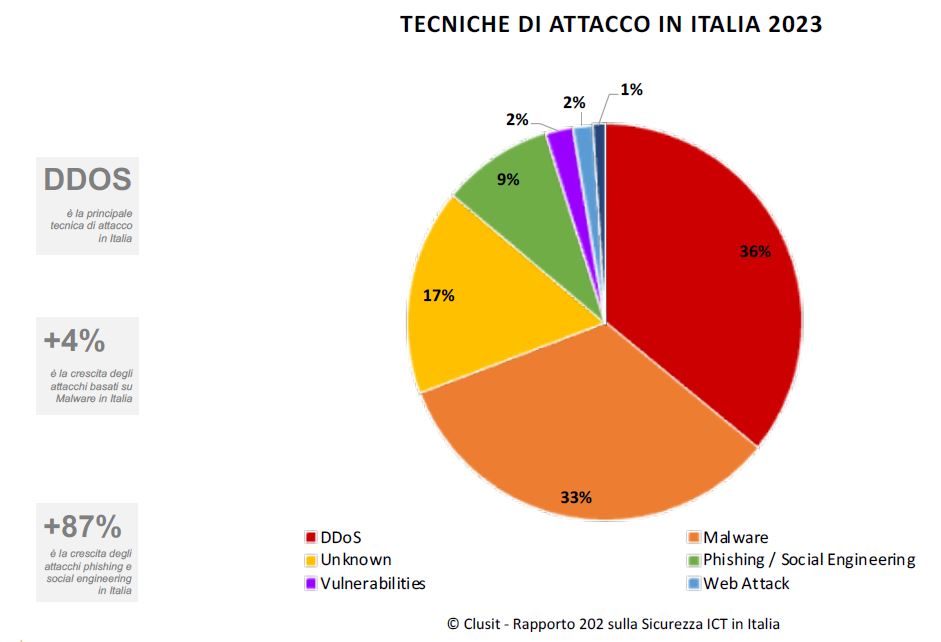

Infine, per quanto riguarda le tecniche di attacco più utilizzate in Italia, “ecco il rovesciamento di una tendenza che vede il Paese, per la prima volta da diversi anni, la categoria prevalente non essere più il malware, bensì gli attacchi per mezzo di DDoS“.

Rappresentano il 36% del totale degli incidenti registrati nel 2023, un valore che supera del 28% il dato globale e che segna una variazione percentuale annua sul totale del 1.486%. La forte crescita è probabilmente dovuta, come indicano gli autori del Rapporto Clusit, “all’aumento di incidenti causati da campagne di hacktivism in cui molto spesso la tecnica di attacco utilizzata è proprio il DDoS”, e proprio perché si punta a interrompere l’operatività di servizio dell’organizzazione o istituzione individuata come vittima.

Nel nostro Paese gli attacchi di phishing e di ingegneria sociale, pari all’9%, sono tuttavia in crescita dell’87% in valore assoluto, dimostrando l’efficacia duratura di questa tecnica. “Il fattore umano, evidentemente, in Italia – ancora più che nel resto del mondo – continua a rappresentare un punto debole facilmente sfruttabile dagli attaccanti: rimane quindi fondamentale focalizzare l’attenzione sul tema della consapevolezza, poiché i dati ci dicono che quanto fatto fino ad oggi non è ancora sufficiente”, prosegue Bechelli.

L’analisi di Clusit

Una lettura articolata dei numeri, in particolare, per quanto riguarda lo scenario italiano è offerta da Gabriele Faggioli: “Le normative sono servite di sicuro a limitare la crescita dei fenomeni, ma i trend in crescita oltre le previsioni documentano il bisogno comunque di strategie nuove, basate sul knowledge sharing, sulla messa a fattor comune degli investimenti e sull’assunzione di responsabilità ]…[“.

Non solo da parte della “singola azienda, ma considerando complessivamente tutta la filiera dei partner”. Pensando poi ai settori in Italia più colpiti è evidente come “non sempre gli sforzi prodotti si rivelino efficaci, ed andrebbe di nuovo considerato come la spesa complessiva italiana in cybersecurity, che continua ad essere inferiore a quella di tanti altri Paesi, non è sufficiente certo a fare bene ma nemmeno a colmare il gap cumulato negli anni precedenti”.

Concentrare gli sforzi in una direzione coerente paga e genera cambiamento. Ma bisogna convergere tutti su obiettivi comuni. “Invece – prosegue Faggioli – sembra che il Paese proceda a macchia di leopardo per formazione e digitalizzazione: siamo un Paese arretrato con poche risorse preparate sul tema cyber (e questo considerata la forte presenza di Pmi ci costa anche di più)”.

Dobbiamo prenderne atto. Soffriamo di una debolezza strutturale del sistema e la fotografia del Rapporto è anche frutto di una lunga assenza di una politica di sviluppo economico ancorata al digitale. Chiude Faggioli: “Riteniamo quindi particolarmente significative iniziative come quella del Polo Strategico Nazionale e della Strategia Cyber Nazionale. Tanto più in un momento in cui si assiste un forte cambiamento della componente della schiera degli attaccanti, con un preponderante ritorno in primo piano dell’hacktivism in relazione ad uno scenario geopolitico incerto”.

© RIPRODUZIONE RISERVATA