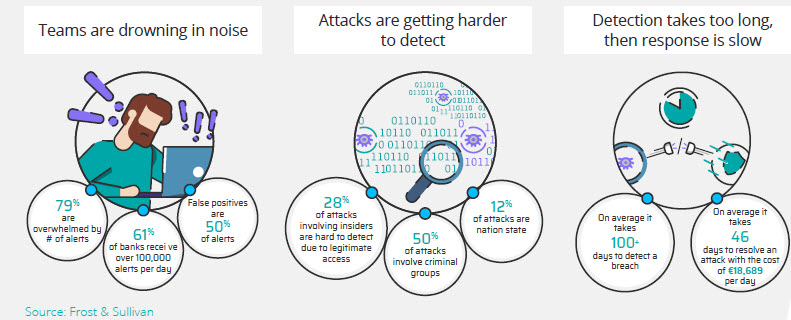

Negli ultimi cinque anni la possibilità di individuare gli attacchi, di riconoscerli, ha registrato un incremento di investimenti e, di pari passo, anche di progressi.

Oggi, la certezza per le aziende di essere “sotto attacco”, pur senza sapere quando, è un dato di fatto ma è anche possibile sfruttare machine learning e intelligenza artificiale per riconoscere anche gli aggressori più scaltri e le minacce più innovative.

Riconoscerle non significa però anche riuscire a fermarle. Spesso gli attaccanti raggiungono i loro obiettivi nemmeno in giorni, ma addirittura in ore, se non minuti.

Nonostante gli sforzi compiuti, è facile trovarsi a dover “rimediare” agli attacchi, invece che riuscire a mitigarli in tutto o almeno in parte. Questo accade perché il secondo passaggio (la reazione) richiede la capacità di adeguare i processi alle nuove sfide, con a fianco la tecnologia, ma anche la capacità mentale di cambiare approccio.

Uno studio sul tema targato Mwr Infosecurity in modo provocatorio, ma intelligente, non usa mezzi termini: “La risposta agli incident tradizionalmente è un’analisi post-mortem. Inizia solo dopo che l’attacco è stato completato e le aziende così subiscono danni patrimoniali, di reputazione e operativi”.

Il cambio di paradigma lo propone F-Secure che, con l’acquisizione di Mwr InfoSecurity, integra la piattaforma di threat hunting, Countercept, nel proprio portafoglio. La caccia alle minacce inizia in un certo senso “al contrario”. Rilevamento e risposta – insieme – partono da una atteggiamento proattivo e sono condotti da una squadra esperta in grado di “ipotizzare” le violazioni a partire dalle attività anomale, che la tecnologia da sola potrebbe non cogliere.

In pratica si affiancano competenze ed expertise, partendo dal riconoscimento che l’elemento umano su rilevazione e risposta agli attacchi sia fondamentale, ancora prima di riconoscere, come è accaduto che AI e machine learning, come i migliori sistemi automatizzati, da soli non bastano.

La prospettiva cambia perché grazie a Countercept si beneficia della capacità di rispondere ad un attacco in modalità “live”, mentre accade. Dove invece tante soluzioni riescono a rilevare anomalie, ma senza impedire agli attaccanti di raggiungere i loro obiettivi.

Bisogna poi tenere presente che chi, di fronte ai guai, isola l’host o blocca le applicazioni, ferma momentaneamente gli aggressori ma rinuncia anche a comprendere a fondo l’attacco, in pratica esponendosi a quello successivo.

Continuous Response, lavoro di squadra

La proposta di F-Secure è interrompere il circolo vizioso, smettere di rispondere alle violazioni solo dopo che l’attaccante ha ottenuto il suo scopo mettendo in seria difficoltà il cybercriminale grazie alla capacità di prendere decisioni critiche in modo veloce mentre ancora si possono raccogliere le prove la caldo.

L’azienda lo fa offrendo “intelligenza” anche mentre l’aggressore è attivo, contenendo e limitandogli l’accesso e il raggiungimento degli obiettivi mentre viene valutata appieno la violazione e studiato il piano di difesa.

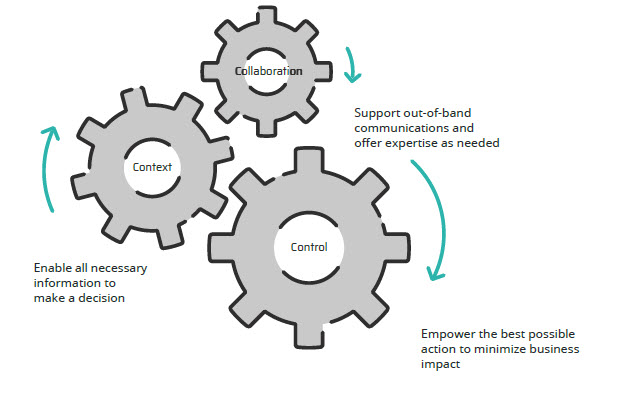

E’ l’approccio Continuous Response, cui Inno3 ha già dedicato un contributo: le persone giuste, al posto giusto nel momento giusto, in un’ottica di collaborazione, con il bagaglio di informazioni adeguate e pertinenti per prendere la decisione migliore e tradurla in pratica.

Come funziona in pratica?

La metodologia prevede tre momenti, insieme costituiscono il corretto approccio Continuous Response, e sono individuabili in tre parole chiave: collaborazione, contesto e controllo. La prima indica il supporto per la comunicazione e la cooperazione della squadra predefinita composta di esperti e decisori (interni o esterni), con ruoli specifici per possibilità di decisioni immediate.

Contesto indica l’accesso alle risorse di intelligenza associato alla capacità di abbinarne le potenzialità con i dati e la telemetria più pertinenti, le squadre in questo modo potranno comprendere più rapidamente lo scenario. Così da assumerne il controllo facendo leva su una ampia gamma di opzioni per contenere un attacco live.

Contano le persone: il primo contatto richiede risorse che facciano da legame tra l’azienda, il partner di sicurezza e, ove l’esempio è applicabile, la supply chain. Dei cacciatori di minacce abbiamo già parlato, agli elementi del team IT interno si chiederà controllo e responsabilità su ogni elemento. Ultimo, ma critico, il partner sicurezza con cui l’intesa deve essere piena e soprattutto collaudata.

In un flusso operativo standard come tante volte capita di fotografare possiamo però anche arrivare a modellizzare sette fasi ognuna delle quali pone sfide importanti che possono rivelarsi esiziali: detection, engagement del partner, identificazione dell’attività malevola, reverse engineer del malware, la fase di localizzazione e isolamento, ma anche la difficoltà di indagare la minaccia, magari proprio per la richiesta di fermare qualsiasi operation, e intanto monta l’allarme lanciato dalle persone giuste che magari però non hanno potere decisionale.

Il metodo Continous Response risolve le criticità: in primis attraverso soluzioni Edr adeguate e quindi i sistemi di rilevamento sugli endpoint, ma anche permettendo di riappropriarsi della visibilità sull’intera infrastruttura, attraverso la mappatura completa, che rappresenta sempre un work in progress necessario, mai definitivo.

La metodologia Continuous Response guida la definizione dei singoli processi, per poter intervenire anche di fronte agli eventi non previsti, non solo, una buona piattaforma comprenderà gli strumenti dinamici per comunicare e autorizzare determinate azioni. Infatti si parla di una piattaforma live che mostra chi del team è online, quale sia il suo ruolo, ed è in grado di inviare i corretti messaggi quando sono intraprese determinate azioni.

La corretta analisi di Contesto, con metodi semplificati ma efficaci per la raccolta e la distribuzione dei dati sugli attacchi, in modo da tracciarli correttamente, e un Security Operation Center in grado di includere tutti i membri del team secondo expertise e ruoli, per agevolare le indagini a distanza completano il quadro della metodologia.

Per saperne di più scarica il whitepaper Rethinking response.

Non perdere tutti gli approfondimenti della Criminal Room.

© RIPRODUZIONE RISERVATA