I vantaggi offerti ai responsabili della sicurezza informatica dalle più evolute tecnologie sono allo stesso tempo disponibili anche a chi attacca. Un esempio è proprio la crittografia che da un lato protegge le informazioni (dati, ma anche accessi ai volumi e streaming) ma dall’altro permette al cybercrime di mascherare il traffico relativo agli attacchi togliendo la visibilità necessaria (per determinarne la natura) ai diversi sistemi di protezione. Parte proprio da qui l’analisi del rapporto The Evolving Role of Network Detection and Response, condotto da Enterprise Strategy Group (Esg) per Vectra attraverso interviste a 376 professionisti dell’IT della cybersecurity e del networking responsabili della gestione della sicurezza di rete per le proprie organizzazioni.

Lo studio sottolinea come i team di sicurezza abbiano sempre più difficoltà a rilevare e fermare le minacce informatiche in un contesto in cui ben il 70% delle organizzazioni è stata vittima di un attacco che ha utilizzato il traffico crittografato per mascherare le possibilità di rilevamento mentre, per arginare il fenomeno, i team di sicurezza avrebbero bisogno di una visibilità totale sui propri ambienti, in modo da poter individuare i segnali di un attacco prima che diventi una violazione.

E’ l’aspetto sottolineato anche da Mark Wojtasiak, VP Product Strategy di Vectra: “Le organizzazioni devono affrontare una raffica di minacce su tutti i fronti – nella rete, nel cloud e negli ambienti IT – mentre i criminali informatici utilizzano tecniche come la crittografia per penetrare nelle aziende senza essere scoperti. Inoltre, molte di esse non hanno le competenze o il personale necessario per gestire i crescenti carichi di lavoro in materia di sicurezza”.

A preoccupare è il fatto che circa i due terzi del campione intervistato dichiarano di non avere alcuna visibilità su tutto il traffico crittografato, esponendo le organizzazioni ad ulteriori attacchi, una volta che ne riesce uno ed infatti il 45% del campione afferma di essere stato più volte vittima di attacchi simili.

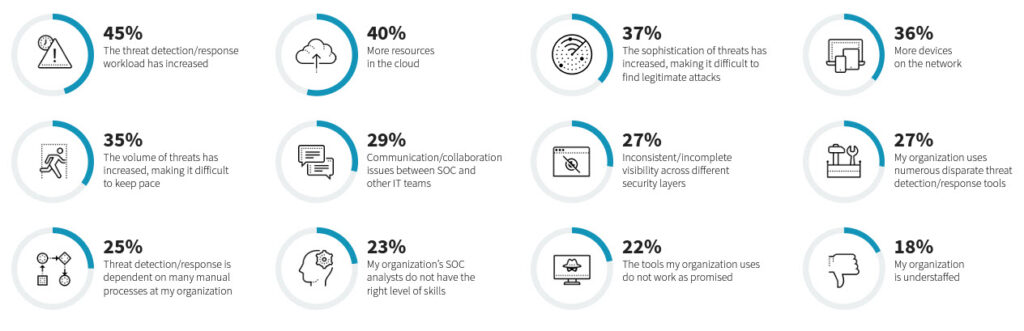

Si associa il tema secondo cui oggi approntare sistemi di detection all’altezza è ancora più difficile in relazione alla disponibilità scarsa di analisti competenti – sempre più contesi quando si tratta di lavorare alla difesa degli attacchi più insidiosi -, alla complessità delle infrastrutture multicloud e all’evoluzione effettiva degli attacchi reali con il moltiplicarsi dei device operativi nelle reti.

Con una nota, in particolare, interessante perché tocca da vicino anche la specificità del nostro tessuto produttivo: la ricerca evidenzia infatti anche che ben il 60% delle Pmi ritiene i task di rilevamento e risposta più complessi, segno che le organizzazioni più piccole faticano a tenere il passo con l’evoluzione del panorama della criminalità informatica.

Entrando nei dettagli di quanto già accennato ecco che quasi una su quattro delle aziende intervistate segnala che gli analisti che operano nei Security Operation Center non abbiano il giusto livello di competenze ma quasi uno su cinque ritiene che siano sotto organico. E addirittura sette aziende su dieci concordano nel valutare il ritardo tra lo sfruttamento della vulnerabilità e il rilevamento troppo favorevole per gli aggressori che desiderano violare una rete.

Di fatto mancano proprio le risorse per gestire il volume e la complessità crescenti degli attacchi; una percezione, quest’ultima, che coinvolge il 37% del campione che ritiene aumentata la sofisticazione delle minacce, rendendo difficile per gli analisti individuare gli attacchi legittimi. La proposta di Vectra allora riguarda la possibilità di dotare gli analisti di Attack Signal Intelligence che sfrutta l’AI per consentire di dare priorità alle minacce altrimenti sconosciute e urgenti che rappresentano il rischio maggiore per il business. Questo riduce il rumore di fondo e migliora la produttività degli analisti.

© RIPRODUZIONE RISERVATA

Immagine di WangXiNa

Immagine di WangXiNa