Le aziende oggi sono ben consapevoli della necessità di accelerare i processi relativi alla trasformazione digitale e vedono nell’adozione delle soluzioni cloud un’efficace modalità di approccio per riuscire a raggiungere i propri obiettivi. A questo tuttavia spesso non corrisponde ancora l’adozione di un modello diverso anche per quanto riguarda l’approccio ai problemi di cybersecurity che, in uno scenario multicloud, e con un utilizzo sempre più intenso di pratiche di lavoro remoto possono esporre in modo critico dati e applicazioni aziendali.

L’approccio di Zscaler, sulla scorta del framework identificato da Gartner per la sicurezza del futuro, si rivela del tutto innovativo. Ne parliamo con Marco Catino, sales engineering Zscaler Italia.

Come è cambiato il ruolo dei Cio in questo ultimo periodo? Quali sono i problemi concreti che affrontano dal punto di vista della sicurezza e della migrazione al cloud?

Oggi praticamente tutte le realtà e i Cio si trovano a sostenere progetti di migrazione in cloud e di digital/cloud transformation. Vediamo comparire figure e ruoli sempre più dedicati (head of cloud transformation, head of digital transformation etc.), ma anche figure specifiche il cui compito è migliorare la end user experience. In questo scenario proprio la gestione dell’esperienza dell’utente finale (il dipendente) è tra i problemi più concreti in campo: serve garantire la fruizione delle applicazioni in modo soddisfacente, anche quando esse non sono più nel data center aziendale (per esempio con Microsoft 365, le applicazioni Salesforce, in generale le applicazioni core erogate in modalità SaaS), con gli utenti che lavorano fuori dal perimetro aziendale, da qualsiasi luogo.

Serve però anche monitorare in modo proattivo i problemi che impatteranno sugli utenti che utlizzano il proprio router e la connettività di casa propria etc. finendo su un’applicazione Saas? Primo problema concreto sul campo. Il secondo problema, sempre legato alla mobilità e in parte all’emergenza è dover decidere se gli utenti che utilizzano Internet per accedere ad app e dati debbano accedervi in modo diretto (senza sicurezza) o passando dal DC dove nei modelli tradizionali sarebbero protetti dalle appliance dedicate alla security. Il modello Sase (Secure Access Service Edge), analizzato in modo accurato da Gartner e considerato virtuoso può rappresentare senza dubbio una risposta al problema ma un’azienda tradizionale che non ha ancora un approccio di questo tipo ma ha già spostato applicazioni importanti in cloud si trova evidentemente in difficoltà. Per questo magari si decide per un approccio Full Tunnel Vpn (e sposta tutto il traffico all’interno della rete per poi farlo uscire), ma vanificando i vantaggi che un’applicazione SaaS può offrire, oppure decide per uno split tunnel ma con una serie di rischi. Un terzo problema è quello legato alla migrazione verso IaaS (a partire magari dalle nuove applicazioni sviluppate direttamente in cloud). Con il proliferare quindi dei DC, l’utente deve essere “smistato” sui diversi DC, che ospitano le applicazioni in uno scenario evidentemente sempre più multicloud e multiregion. Bisogna assicurare la necessaria velocità in sicurezza, con la minor latenza possibile. E’ un ulteriore livello di complessità, senza complicare l’architettura più del necessario.

Quali attenzioni specifiche da parte di un fornitore come Zscaler richiede gestire la sicurezza in cloud e su quali asset poggia?

Senza dubbio il modello Sase è fondamentale. Sfruttare un cloud come quello di Zscaler in grado di offrire sicurezza agli utenti in tutte le situazioni descritte (utenti fuori rete aziendale, applicazioni on-premise come anche in cloud e proliferare di device e DC), permette di garantire un punto di accesso al servizio di security che sia sempre il più vicino possibile all’utente.

Zscaler dispone di circa 150 DC in ogni parte del mondo, uno almeno in ogni Paese tra Stati Uniti ed Europa, molti in Asia, qualcuno in Africa e in Sud America, può quindi “rimanere vicino” all’utente per minimizzare la latenza. E permette di ritrovare tutti i criteri di sicurezza impostati, i relativi livelli di controllo e logging, allo stesso tempo con un’unica infrastruttura per consentire all’utente di raggiungere l’applicazione finale nel modo più diretto sia che l’app sia on-premise, come quando è in cloud. Zscaler gestisce un cloud complesso e distribuito di questo tipo da dodici anni, e ha sviluppato una serie di specifiche competenze sul tema.

E’ in grado inoltre di offrire al cliente i più alti livelli di compliance. Garantisce l’affidabilità e la ridondanza del cloud e che i dati non vengano esposti, né ovviamente utilizzati. L’azienda dispone di una serie di certificazioni: Iso 27001, Soc2 Type II, è Gdpr compliant, e dispone della certificazione FedRamp High (la più stringente, anche se non utilizzata dalle aziende europee). Un esempio concreto: anche chi lavora in Cina e utilizza un DC in Cina vedrà i propri log scritti solo in Europa.

Un utente in Cina per legge deve utilizzare proxy all’interno di quel Paese e Zscaler può offrire la disponibilità dei propri ai clienti. Per quanto riguarda la gestione di Internet e tiering con terze parti, ogni DC di Zscaler è disponibile in colocation nei principali Internet Exchange nel mondo – a differenza di altri approcci che prevedono l’utilizzo di cloud pubblico come Iaas – e questo consente di scegliere la connettività Internet preferita ed il peering di terze parti. Zscaler gestisce quindi con la più ampia flessibilità il traffico dei dati, significa beneficiare anche della possibilità, quando si esce da Zscaler, di essere in peering con Microsoft 365 e la rete di Microsoft, mantenendo una bassissima latenza per la vicinanza di accessi.

Quali sono i primi passi che un’azienda deve muovere oggi quando si pone il problema della sicurezza in cloud?

La sicurezza in cloud è declinabile in due modi. Per esempio è possibile spostare i controlli di sicurezza,che tradizionalmente sono nel DC on-premise, in cloud (con Zscaler Internet Access), oppure si possono spostare le applicazioni in cloud (IaaS e SaaS) ed anche in questo caso è necessario garantire la sicurezza necessaria. Nel primo caso le attenzioni richieste sono quelle cui si accennava nelle risposte precedenti – quindi per esempio è necessario spostare il proxy in cloud. E’ importante segnalare che Zscaler Internet Access non lavora solo come proxy ma anche come sandbox, firewall, advanced threat protection, Layer 7, bandwidth control, tutte funzionalità svolte in cloud assicurando la compliance necessaria e la miglior user experience possibile, con la certezza di affidare i dati ad un vendor effettivamente in grado di gestire altissime moli di traffico. Elemento fondamentale per le grandi aziende, per esempio da 100mila utenti, che devono avere la certezza, con il proprio traffico, di incidere solo in modo trascurabile sul totale del traffico gestito dal fornitore del servizio, per ottenere prestazioni ottimali. Per questo Zscaler dispone di un’unica infrastruttura cloud multitenant.

Nel secondo caso, spostando le applicazioni in cloud – con il relativo proliferare di data center e servizi – è facile per i responsabili IT sbagliare la scelta delle configurazioni con i relativi importanti rischi per la sicurezza (in primis i lick di dati). Per controllare questi servizi, Zscaler dispone di soluzioni di Cloud Security Posture Management che operano via Api e controllano le configurazioni di tutti i cloud e di Microsoft 365 alla ricerca di configurazioni errate, rispetto a un set di migliaia di policy (attinte dai framework di security, regolamenti come il Gdpr, etc.) segnalando i discostamenti cui porre rimedio.

Per quanto riguarda invece i problemi di comunicazione tra i server (che possono essere all’interno del medesimo DC, o in DC diversi), sarebbe possibile è vero la gestione con una tradizionale configurazione Mesh Vpn – ma con tutte le conseguenze del caso e l’incremento della complessità, per esempio anche solo a limitarsi all’Access Control List, ai problemi di microsegmentazione etc. – oppure è possibile farlo sfruttando l’approccio di Zscaler basato su Zero Trust Network Access – con i DC Zscaler che possono fare “brokeraggio” delle connessioni e applicare le policy – e ancora beneficiando del controllo del traffico est-west (tra processi) sfruttando Zscaler Workload Segmentation (ZWS).

Quali sono le soluzioni che offre Zscaler? Sono in grado di coprire le problematiche di sicurezza per tutto lo stack infrastrutturale e di adattarsi alle aziende di qualsiasi dimensione?

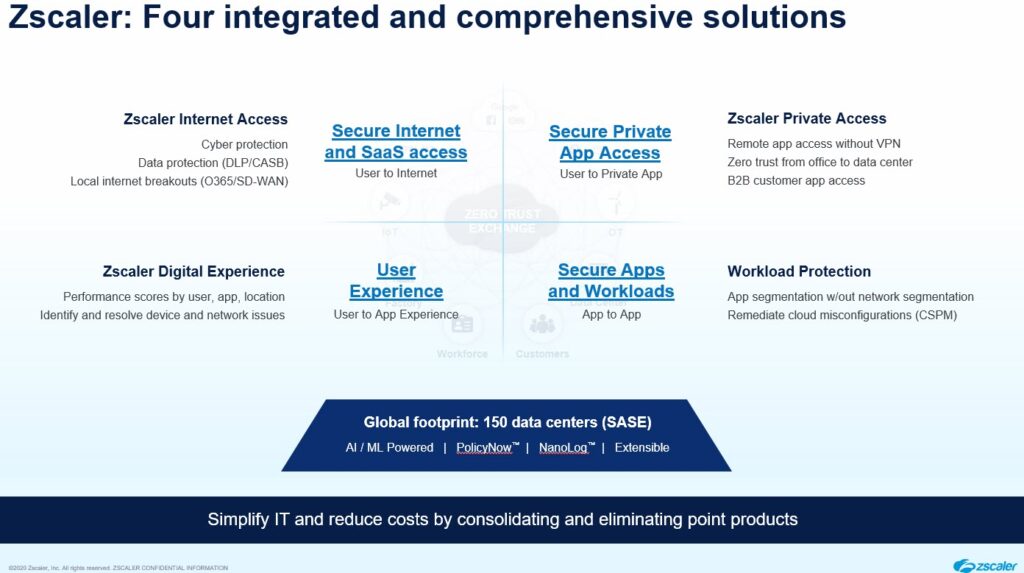

Zscaler di fatto offre principalmente quattro “macro” soluzioni tutte erogate come servizio. Zscaler Internet Access, di cui abbiamo già accennato, è la prima applicazione offerta dal 2008 ed opera come proxy cloud, gestisce tutto il traffico Tcp e Udp, lavora come firewall, Layer 7, dotato di sandbox, offre funzionalità di Data Loss Prevention (fino a livello di Exact Data Match), Bandwidth Control, Casb inline, Casb Out-of-band, con la gestione delle applicazioni Saas anche come back end. Permette effettivamente di ridurre al minimo lo stack infrastrutturale per la sicurezza, secondo i dettami Gartner, assicurando comunque all’utente, ovunque egli sia la migliore protezione possibile, grazie alla presenza di DC Zscaler diffusi.

La soluzione si adatta ad aziende di qualsiasi dimensione perché nel caso di un’azienda piccola (con poche branch nel mondo) non avrebbe senso replicare le appliance nei diversi DC, mentre Zscaler offre la protezione come servizio ovunque, anche in presenza di un unico utente. L’azienda grande beneficia di una presenza DC estremamente diffusa e non, come spesso accade, un unico DC per continente. Tra le grandi aziende merita di essere segnalata Siemens con oltre 400mila utenti.

Come soluzione Zero Trust Network Access, Zscaler propone ZPA, ovvero Zscaler Private Access. L’utente roaming (per esempio il lavoratore da casa) che deve raggiungere un’applicazione on-premise, in un DC IaaS, potrebbe essere collegato con una Vpn all’applicazione con i limiti del caso, senza riduzione della superficie di attacco (perché almeno andrebbe esposto il/i Vpn Concentrator).

Invece con ZPA nulla deve essere esposto e raggiungibile su Internet e tutte le connessioni saranno invece dal DC in uscita verso il cloud Zscaler, con l’utente che ovviamente si collega al cloud Zscaler in entrata. Gli utenti vedono effettivamente solo le risorse che devono utilizzare. E ZPA consente di definire tutto questo in modo semplice, attraverso policy che si configurano via interfaccia Web, in modo granulare, per un’effettiva “microsegmentazione all’accesso”. Anche in presenza di una rete “piatta” sarà possibile definire, per ogni utente, a cosa effettivamente potrà accedere. ZPA gestisce oggi oltre all’utente che raggiunge l’applicazione da remoto, anche l’utente on-premise all’interno dell’head-quarter – magari adiacente al DC – che raggiunge l’applicazione, così come le comunicazioni server to server tra DC diversi. Il broker Zero Trust Exchange (ZTX, ovvero la piattaforma cloud-native che collega in modo sicuro gli utenti, applicazioni e dispositivi su qualsiasi rete attraverso i DC Zscaler) gestisce tutte le connessioni e valuta se si tratta di connessioni da chiudere, completare, oppure autorizzare.

Zscaler Digital Experience (ZDX) si pone invece come soluzione per l’end user monitoring. L’utente che lavora da casa, sulla propria rete con la propria connessione ed accede, ad un’applicazione esterna al DC aziendale, lavora in sicurezza accedendo al proxy Zscaler, ma il dipartimento IT aziendale non dispone di fatto della visibilità necessaria anche solo per il troubleshooting. ZDX, a partire da un unico agente installato sul device dell’utente (l’agente è utile anche per Zscaler Internet Access e Private Access – anche se non necessario come invece lo è per ZDX) offre dati di alto livello e dettagliati (trace routing, page load, Dns resolve) e quindi informazioni concrete sulla user experience accessibili da una comoda dashboard che evidenzia eventuali problematiche localizzandole. Infine sotto il cappello Zscaler Cloud Protection rientrano alcuni servizi come la parte CSPM (Cloud Security Posture Management) e Zscaler Workload Segmentation che garantisce la segmentazione est-west del traffico a livello di processo, per un’efficace riduzione dei movimenti laterali di eventuali malware.

Per saperne di più scarica il whitepaper: La guida del Cio – Accelerare la trasformazione digitale sicura

Leggi tutti gli approfondimenti della Securing Cloud Transformation Room

© RIPRODUZIONE RISERVATA