Le aziende accelerano i progetti di trasformazione digitale e tra i digital enabler irrinunciabili per acquisire la flessibilità e la resilienza desiderate il cloud computing ha trovato la preferenza delle organizzazioni di qualsiasi dimensione. Oggi l’adozione di architetture e servizi cloud è in evoluzione ma comunque cresce in modo sensibile. Sfruttare i servizi SaaS, per esempio, ha consentito alle aziende una maggiore agilità e favorito il passaggio necessario al remote working; l’utilizzo delle risorse PaaS e IaaS ha permesso di disporre di risorse importanti per portare avanti i progetti di sviluppo di servizi e app indispensabili per proseguire l’attività. Tanti vantaggi, quindi, ma anche nuove sfide per i Cio.

Con la dissoluzione del perimetro “fisico” aziendale, da una parte le aziende si ritrovano ad esporre una superficie decisamente più estesa dei loro asset ed allo stesso tempo è cresciuto in modo sensibile il traffico Internet e sulle reti. Da una parte proprio in relazione all’utilizzo dello smart working, attraverso i dispositivi mobile, ma anche per il crescente consumo di app e servizi online, con le aziende che sempre più di frequente fanno affidamento su più piattaforme cloud per indirizzare nel modo più corretto i diversi workload, a seconda della loro criticità e delle prestazioni necessarie.

E’ facile quindi individuare le nuove sfide per la sicurezza, basterebbe anche solo pensare ai rischi connessi al collegamento dei dipendenti alle risorse aziendali attraverso le reti non controllate dall’azienda, all’esposizione quindi del patrimonio delle aziende (dati, brevetti, app, etc.) a minacce sempre più sofisticate ed evolute, come dimostra per esempio proprio una ricerca Zscaler.

La trasformazione digitale mette sotto pressione i Cio e i Cso oggi molto più che in passato, ma non dovrebbe essere così ed è possibile oggi approcciare in modo diverso il problema della sicurezza delle aziende che vanno verso il cloud o sono già “in cloud” .

Per partire con il piede giusto e riuscire nei progetti di una trasformazione digitale che davvero possa definirsi sicura è indispensabile procedere tenendo presenti cinque riferimenti chiave: serve modernizzare le infrastrutture datate (1), abilitare una connettività sicura che sia tale non solo in sede, ma per tutte le filiali e ovviamente anche per i dipendenti che lavorano da remoto, per la forza lavoro distribuita quindi, e per i partner che hanno bisogno di collegarsi a specifici asset (2-3); assicurare un’esperienza con gli strumenti di lavoro base come Microsoft 365 che sia all’altezza delle aspettative (4); ed essere pronti a poter integrare in modo agile le infrastrutture IT (sia quelle on-premise come quelle in cloud) in ogni fase di vita dell’azienda (5) continuando a garantire l’accesso sicuro ai dipendenti (anche ai nuovi). Entriamo nei dettagli.

Con il panorama delle minacce in continua evoluzione oggi non ha più molto senso affidarsi a una serie di appliance per la security difficili da aggiornare e da gestire (e costose), anche perché spesso queste soluzioni non sono in grado di proteggere infrastrutture di rete diventate sempre più complesse e nemmeno le applicazioni utilizzate al di fuori del perimetro aziendale dagli utenti che lavorano da remoto.

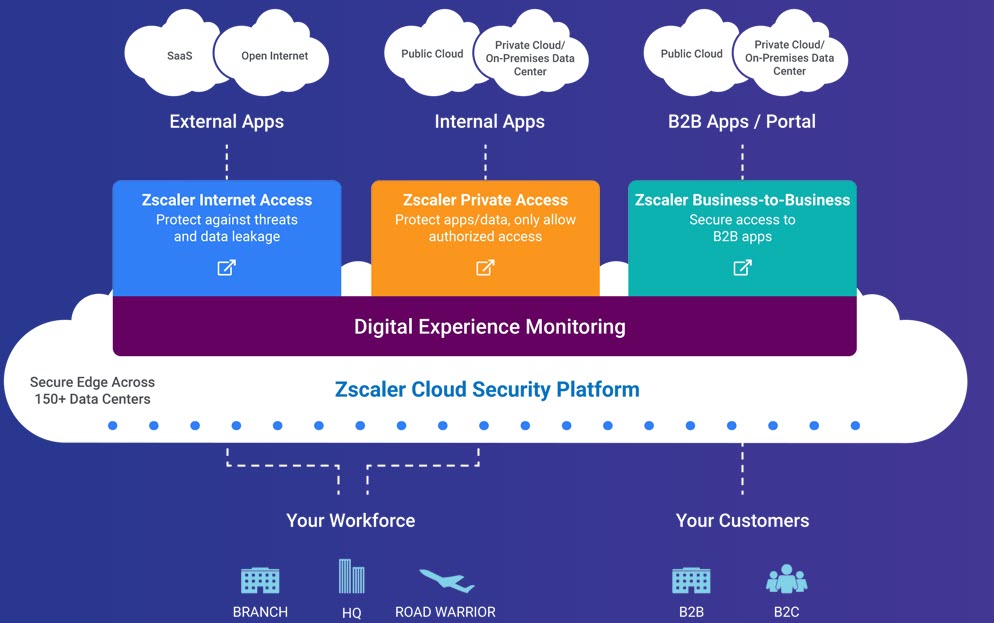

Per questo Zscaler propone un approccio moderno, e soprattutto più efficace, in grado di ridurre i costi, spostando il baricentro della sicurezza in cloud e permettendo agli utenti il collegamento “diretto” e sicuro solo agli asset che devono effettivamente utilizzare.

L’approccio, del tutto coerente con le indicazioni e i consigli degli analisti, prevede l’utilizzo di un’architettura SASE (Secure Access Service Edge) – nel caso specifico rappresentato dal servizio offerto da Zscaler Cloud Security Platform – e di sfruttare i vantaggi offerti dai Secure Web Gateway (Gartner posiziona Zscaler in alto a destra nel suo quadrante magico relativo a questo segmento) oltre alla trasformazione del modello di protezione della rete sulla base di un’idea di sicurezza in cloud come servizio.

Si passa quindi da un modello hub-and-spoke a un modello direct-to-cloud e nel tempo sarà possibile così eliminare hardware e software obsoleti o comunque inadeguati e liberare le risorse umane competenti, preziose, da mansioni senza valore aggiunto. L’approccio di Zscaler si basa su un unico presupposto semplice ma fondamentale: “se le applicazioni si spostano sul cloud, anche la sicurezza deve spostarsi lì”.

Abilitare una connettività sicura per tutte le filiali, fino ad oggi, ha richiesto sforzi importanti di integrazione soprattutto nel caso di reti legacy e di tipo hub-and-spoke. Non si tratta solo dei limiti legati alla mancanza di flessibilità nel poter ridimensionare la rete ma anche di quelli legati ai colli di bottiglia, alla crescente larghezza di banda consumata che sovraccarica i firewall, determinando così un aumento dei costi della Wan. Ecco che proprio in questi quasi, la scelta di una SD-WAN consente di semplificare lo scenario ma richiede anche di spostare la sicurezza dei DC ai margini della rete, per poterne sfruttare tutto il potenziale. Zscaler permette di realizzare proprio questo scenario: spostare la sicurezza sul cloud, ispezionare lì il traffico – tutto – indipendentemente dal fatto che sia traffico tra data center, sui servizi cloud, o traffico sulla rete Internet.

Un approccio alla sicurezza per il remote working

La forza lavoro distribuita nelle sedi remote (ovunque esse siano) certo può sfruttare i vantaggi della tecnologia VPN, ma questo non sempre assicura una buona esperienza d’uso ed è causa di rallentamenti. Con la conseguenza che gli utenti appena possono bypassano le VPN. Allo stesso tempo è evidente come sia insufficiente anche cercare semplicemente di proteggere gli endpoint. Neanche queste, “as is”, sembrano essere quindi effettive soluzioni al problema della sicurezza.

Proprio Gartner stima che, entro il 2023, il 60% delle aziende eliminerà gradualmente l’approccio tramite VPN a vantaggio di quello ZTNA (Zero Trust Network Access) come proposto da Zscaler che, per certi aspetti, elimina il problema di “essere in rete o fuori dalla rete aziendale” e permette quindi di fornire agli utenti l’accesso alle app senza dover fornire loro anche l’accesso alla rete aziendale, così che indipendentemente da dove si connettono possono beneficiare di un’esperienza utente veloce, e dell’accesso alle risorse tramite un’identità gestita a livello centrale con una notevole riduzione della complessità di amministrazione.

Quattro i benefici cardine chiave: a differenza di quanto è possibile fare con una normale VPN, ZTNA separa completamente l’accesso alle applicazioni dall’accesso alla rete; applicazioni e infrastruttura restano “invisibili” su Internet, senza esporre mai gli IP; vengono del tutto eliminate le possibilità di “movimento laterale” ed infine ZTNA adotta un approccio user-to-application piuttosto che un approccio alla sicurezza incentrato sulla rete.

Per quanto riguarda invece la possibilità di migliorare l’esperienza degli utenti che si trovano ad utilizzare da remoto Microsoft 365 e gli applicativi di Office – proprio una delle cause dello “stress” sul lavoro dei firewall, per esempio durante il trasferimento dei file da e per OneDrive – Zscaler, raccogliendo il suggerimento di Microsoft, propone invece l’identificazione e la differenziazione del traffico di Office, il suo instradamento tramite breakout Internet locali, quindi anche la possibilità di valutare di bypassare i proxy, con un’evidente semplificazione nell’utilizzo della larghezza di banda grazie alla possibilità di dare priorità a questo traffico.

In un contesto in cui flessibilità e capacità di adattarsi ai cambiamenti rappresentano passaggi chiave per le aziende, che devono dimostrarsi veloci, è evidente come le diverse fasi di vita della stessa azienda pongano oggi importanti sfide per quanto riguarda la gestione della rete. Basta pensare all’on-boarding di nuove persone, in fase di espansione, ma anche ad eventuali operazioni di acquisizione o di merge.

Un approccio standard e Zero Trust alla sicurezza, ma soprattutto la possibilità di fornire ai nuovi utenti accesso alle applicazioni senza la necessità di farli convergere sulle infrastrutture di rete aziendali può contribuire a ridurre rischi e “impegno” tecnologico. E’ possibile sfruttare quindi tecnologie e approccio Zero Trust anche per offrire un accesso immediato alle applicazioni, senza “portare” gli utenti nella rete, con un approccio graduale basato sulla gestione delle identità per determinare a quali applicazioni deve essere consentito l’accesso, via via includendo nel nuovo assetto le nuove realtà e i nuovi dipendenti in modo del tutto agile. In un contributo dedicato gli esperti Zscaler spiegano come.

Per saperne di più scarica il whitepaper: La guida del Cio – Accelerare la trasformazione digitale sicura

Leggi tutti gli approfondimenti della Securing Cloud Transformation Room

© RIPRODUZIONE RISERVATA