L’email è tra gli strumenti più utilizzati per lavorare, in qualsiasi ambito e l’utilizzo delle pratiche di lavoro remoto e di smart working ne ha incrementato ulteriormente l’uso. Anche per questo, proprio la posta elettronica è considerata dal cybercrime tra i più vantaggiosi vettori per portare una serie di attacchi a basso costo e ad alta resa. Per esempio, proprio via email, attraverso il phishing, è possibile aprire la via per importanti attacchi ransomware, ma tra le tecniche più redditizie è fondamentale tenere presente anche lo schema di frode basato su Business Email Compromise (Bec).

In questo caso attraverso una serie di tecniche, anche di social engineering, è possibile far credere alla vittima designata di essere un partner, un fornitore o un dirigente attraverso email ingegnose per carpirne la fiducia ed ottenere in risposta le informazioni richieste. Oppure addirittura riuscire a far compiere alla vittima operazioni finanziarie dannose per l’azienda (bonifici non legittimi, etc.), o installare malware. Un dato su tutti: solo nel quarto trimestre del 2021 i sistemi di Kaspersky hanno sventato oltre 8.000 attacchi Bec, con un picco nell’ottobre scorso di 5.037 attacchi. Addirittura, secondo Verizon, questa tipologia di frode è per frequenza il secondo attacco di social engineering più comune. E l’Fbi negli Usa ha valutato un costo per le aziende tra il 2014 ed il 2019 di oltre 2 miliardi di dollari.

Bec as a Service e Bec mirati

L’analisi di Kaspersky evidenzia di fatto due categorie di attacchi Bec, su larga scala e mirati. La prima categoria viene ridenominata come Bec as a Service e mira a colpire un alto numero di vittime, attraverso invii semplificati e massivi, tramite account di posta gratuiti. In questo caso l’attaccante non lavora molto sulla sofisticazione del messaggio in sé, ma sulla “leggerezza” nella risposta che consente comunque di toccare alte percentuali di efficienza. Il mittente si finge Ceo o dirigente dell’azienda nella signature e nell’indirizzo di invio e richiede, per esempio, il pagamento di qualche contratto, la soluzione di un conflitto finanziario o la condivisione di informazioni sensibili con terze parti. Si tratta di tentativi che innalzando il livello di attenzione dei dipendenti sarebbe facile rendere innocui, ma spesso è proprio la fretta nell’eseguire la richiesta, considerato anche l’importanza del “falso” mittente, ad indurre in errore.

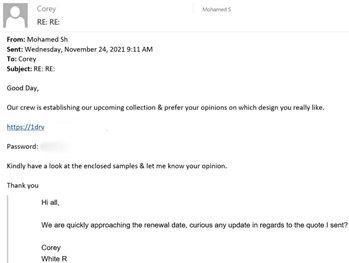

Ben più insidiosi sono invece gli attacchi Bec mirati. In questi casi, gli attaccanti prendono di mira una casella di posta intermedia ottenendo l’accesso all’email di quell’account. In questo modo – avendone il controllo – riescono ad entrare nel “contesto” di questioni reali ed attuali per l’azienda e, continuando la corrispondenza con la società presa di mira, impersonano effettivamente l’azienda intermediaria con l’obiettivo di persuadere la vittima che naturalmente si ritrova in un flusso conversativo coerente con l’effettiva esperienza reale della problematica e quindi inevitabilmente più predisposta ad eseguire le azioni richieste.

Commenta Roman Dedenok, security expert di Kaspersky: “]…[ I truffatori usano questi schemi perché funzionano. Dal momento che sempre meno persone cascano nella trappola delle finte email di massa, i truffatori hanno incominciato a raccogliere attentamente i dati sulle loro vittime per poi servirsene per guadagnarsi la loro fiducia ]…[“. Modalità vantaggiosa, anche perché il cybercrime reperisce con facilità nomi e i ruoli lavorativi dei dipendenti, così come le liste dei contatti in open access.

Per questo motivo è importante che i dipendenti prestino molta attenzione quando ricevono una mail sul loro account aziendale ed allo stesso tempo è importante disporre di una soluzione di sicurezza specifica basata su tecnologie collaudate e supportate da dati efficaci sulle minacce e algoritmi di ML che possono fare la differenza.

I consigli di Kaspersky

Secondo il vendor, tre sono i consigli e gli step chiave per evitare di finire vittime di attacchi Bec. Il primo riguarda e richiama l’attenzione verso il fattore umano. E’ importante quindi controllare ogni email, soprattutto a fronte di richieste dati o movimentazione finanziaria, ma è anche importante non pubblicare dati aziendali confidenziali su sistemi open access, ad esempio, sui cloud service. Inoltre, è preferibile che i dipendenti non condividano troppi dettagli relativi al proprio lavoro con tante persone (1).

Serve inoltre lavorare sulla formazione per consentire ai dipendenti di contrastare efficacemente le tecniche di social engineering. Un’opportunità è rappresentata in questo senso dalla gamification per gruppi di lavoro che può aiutare i dipendenti a diventare più cauti e ad identificare un attacco Bec che supera altri livelli di difesa (2).

Il vendor infine propone come strumento di difesa la soluzione Kaspersky Secure Mail Gateway, che dispone di set strutturati per il rilevamento antiphishing, antispam e malware, basato su un modello euristico dedicato per rilevare anche le email false più convincenti sulla base dell’analisi e dell’elaborazione anche di una serie di indicatori indiretti (3).

© RIPRODUZIONE RISERVATA