Come spesso accade nei momenti di crisi e conflitto globali, come quello che sta vivendo in questi giorni l’Ucraina, all’azione militare corrisponde una guerra cibernetica che si combatte in rete. Il crimine informatico sferra in questi casi gli attacchi più pericolosi, innescando campagne di spam dannose, a cui spesso si affiancano truffe legate alla beneficenza che fanno leva sulle emozioni delle persone e sulla compassione per arrivare all’obiettivo. Come successo nei giorni scorsi, quando gli hacker si sono spacciati per governo ucraino, agenzia umanitaria internazionale Act for Peace, Unicef e altri progetti di donazione come l’Ukraine Crisis Relief Fund per inviare richieste di assistenza economica rivelatesi poi dei raggiri. E come rilevato anche Bitdefender.

Le email dannose e fraudolente che sfruttano il conflitto militare in Ucraina installano sui computer degli utenti due tipologie di RAT (Remote Access Trojan): Agent Tesla e Remcos. Del monitoraggio delle mail di donazioni fraudolente e dell’analisi di questi attacchi specifici si sta occupando Bitdefender Labs, che pubblica i risultati di una ricerca nella quale spiega come tali minacce si sviluppano, quali sono le contromisure da adottare e le pratiche generali da tenere presenti.

RAT Agent Tesla, un sondaggio fa da esca

Bitdefender segnala come la prima campagna spam prenda di mira le aziende del settore manifatturiero tramite un allegato .zip “REQ Supplier Survey” con il quale i criminali informatici chiedono ai destinatari di compilare un sondaggio sui loro piani di backup in risposta alla guerra in Ucraina. All’apertura dell’allegato il dispositivo si infetta con Agent Tesla, un malware-as-a-service (MaaS) RAT che ruba i dati e che è in grado di esfiltrare informazioni sensibili tra cui credenziali di accesso, sequenze di tasti e dati degli appunti.

Per questa campagna, secondo Bitdefender Labs, gli attacchi provengono da indirizzi IP soprattutto nei Paesi Bassi (86%) e in Ungheria (3%). Dal punto di vista della diffusione geografica, i destinatari sono distribuiti in Corea del Sud (23%), Germania (10%), Regno Unito (10%), Stati Uniti (8%), Repubblica Ceca (14%), Irlanda (5%), Ungheria (3%), Svezia (3%) e Australia (2%).

RAT Remcos, accesso diretto ai server

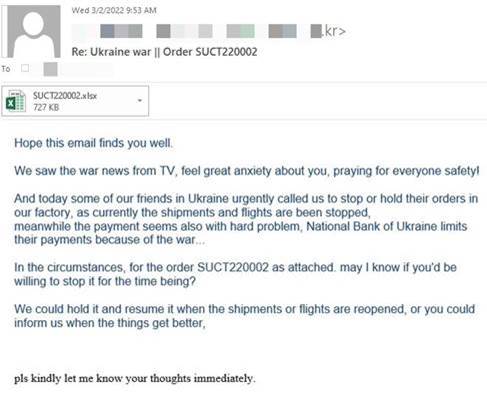

Per questa seconda tipologia di attacco, i criminali informatici impersonano un’azienda sanitaria con sede in Corea del Sud specializzata in strumenti di diagnostica in vitro per distribuire il RAT Remcos tramite un allegato excel. Il messaggio cita il conflitto in Ucraina e chiede ai destinatari se desiderano mettere uno dei loro ordini in attesa fino alla riapertura delle spedizioni e dei voli. Il RAT Remcos permette ai criminali informatici di catturare sequenze di tasti, screenshot, credenziali d’accesso o altre informazioni sensibili dal dispositivo che infetta per esfiltrarle direttamente nei loro server.

Dalle analisi di Bitdefender risulta che l’89% delle email dannose provenga da indirizzi IP in Germania e il 19% dagli Stati Uniti. Dal punto di vista geografico i criminali informatici si stanno concentrando su destinatari in Irlanda (32%), India (17%), Stati Uniti (7%), Regno Unito (4%), Germania (4%), Vietnam (4%), Russia (2%), Sud Africa (2%) e Australia (2%).

In gioco le criptovalute

Poche ore dopo l’invasione, il governo ucraino ha annunciato di accettare donazioni di criptovalute Bitcoin (BTC) ed Ethereum (ETH) e la comunità globale ha risposto a questa richiesta. Secondo l’ultima analisi delle transazioni blockchain, il portafoglio ETH ha ricevuto oltre 18.524 transazioni per un totale di oltre 9,7 milioni di dollari, mentre il portafoglio BTC mostra più di 9.300 transazioni per un valore di 9,4 milioni di dollari.

Gli attacchi non hanno atteso ad arrivare, in una campagna che non ha risparmiato l’Italia. Lo scorso 2 marzo, gli attaccanti hanno infatti usato l’oggetto “Sostenete il popolo dell’Ucraina. Ora accettiamo donazioni in criptovaluta. Bitcoin, Ethereum e USDT” proveniente da indirizzi IP in Cina raggiungendo decine di migliaia di caselle di posta elettronica. Il 25% delle email truffaldine era diretto a utenti nel Regno Unito, il 14% negli Stati Uniti, il 10% in Corea del Sud, l’8% in Giappone, il 7% in Germania, il 4% in Romania, e il 2% rispettivamente in Grecia, Finlandia e Italia.

Bitdefender prevede che la varietà di campagne di phishing e malware, così come il volume dei messaggi inviati quotidianamente, aumenterà costantemente e che gli aggressori adattino di conseguenza i loro metodi di persuasione. L’azienda stila pertanto alcune raccomandazioni agli utenti in rete invitandoli ad essere più vigili in questo periodo e a praticare una buona “igiene informatica” per evitare le truffe. Tra le regole chiave: non cliccare mai su link o allegati in email o messaggi che chiedono urgentemente una donazione; donare esclusivamente a enti di beneficenza, organizzazioni non-profit e raccolte di fondi ufficiali e di fiducia; controllare regolarmente i conti bancari per qualsiasi attività sospetta o spese non autorizzate; utilizzare password diverse per i vari account online; utilizzare una soluzione di sicurezza informatica affidabile contro le minacce informatiche su tutti i principali sistemi operativi.

© RIPRODUZIONE RISERVATA