L’introduzione di innovazione digitale nei processi e nelle operation senza, di pari passo, rivedere la strategia di cybersecurity – comprensiva di assessment, formazione del personale, adozione di procedure specifiche per il riconoscimento tempestivo degli attacchi e attivazione di una difesa all’altezza – si può ben capire come possa portare le organizzazioni ad una rischiosa esposizione. Lo sanno bene le banche, ed il settore finance nel suo complesso chiamati a progettare, implementare ed ottimizzare la security in continuità con il supporto di team di esperti difficili da reperire.

In questo verticale si parla di attacchi in media 700 volte a settimana (+53% rispetto al 2021), nelle più svariate modalità, quindi sotto forma di truffe di phishing, DDoS, ma anche di cyberattacchi di carattere politico, volti a destabilizzare l’economia dei Paesi. E’ significativo che proprio i trend tecnologici più avanzati, sposati dalle aziende finance per indirizzare i progetti di trasformazione possono incrementare la vulnerabilità delle banche.

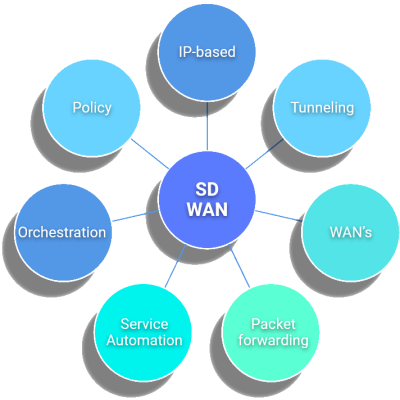

Check Point Software Technologies analizza sfide e soluzioni per il comparto. In primis, lo fa valutando proprio i rischi legati all’evoluzione digitale. La parziale migrazione di workload sui cloud pubblici, l’ibridizzazione dei data center, l’incremento da parte dei clienti dell’utilizzo delle app mobile, ma anche remote working, l’utilizzo di dispositivi IoT e la sempre più diffusa connettività SD-Wan tra le filiali – di per sé fattori che apportano indubbi vantaggi di business – sono anche tra le cause tuttavia della cresciuta esposizione degli istituti.

Banking, sfide cybersecurity e direttrici di azione

Sono otto, per la precisione, le sfide cybersecurity che attendo di essere affrontate dai Cso e dai Ciso. In primis serve proteggere correttamente data center e piattaforme di trading (1). Questo comprende lavorare alla sicurezza della rete che deve garantire la transazione di terabyte di dati veloce e a bassa latenza, senza sconti però per la sicurezza. Servono quindi segmentazione capillare (per evitare i movimenti laterali) e approccio zero trust, ma anche la semplificazione complessiva degli apparati per guadagnare in visibilità sia sui DC on-premise come in cloud.

A livello appena inferiore, dopo l’infrastruttura sono da proteggere i carichi di lavoro e quindi applicazioni e dati, secondo le normative che nel settore bancario sono riconducibili – ancora prima che al Gdpr all’European Banking Association (Eba) e al Federal Financial Institutions Examination Council (Ffiec) negli Usa (2). Un aspetto di non indifferente complessità, proprio in relazione all’utilizzo di architetture multicloud che non sollevano le banche da precise responsabilità. Serve quindi lavorare per un’ideale gestione unificata della sicurezza tra cloud e data center on-premise, elevare l’attenzione per le configurazioni errate e gli aggiornamenti tempestivi, semplificare la governance e, appunto, verificare in modo puntuale l’effettivo soddisfacimento delle normative.

Il problema dell’effettiva compliance viaggia di pari passo con il tema della semplificazione, anche a livello di security operation (3). Di fatto bisogna tradurre le richieste normative in framework semplificati ma efficienti e quindi definire e poi riuscire ad aggiornare le policy in modo puntuale ed uniforme nel tempo, sfruttando anche l’automazione e quindi riducendo i processi manuali che generano errori e incoerenze. Questo aspetto, quando si parla di sistemi e gateway di sicurezza, diventa prioritario anche per i potenziali impatti sul business.

Per quanto riguarda l’esperienza dei clienti, invece, è evidente come l’evoluzione dei servizi disponibili sia reso possibile grazie ad un’esposizione sempre maggiore delle Api che estende la superficie di attacco. Per questo chi attacca trova “terreno fertile” nei servizi evoluti per veicolare minacce attraverso Sql injection, cross-site scripting e l’implementazione di script automatici come i bot (4). Le banche possono però implementare difese di sicurezza specifiche per le applicazioni, come ad esempio l’integrazione della sicurezza nelle app mobili fin dall’inizio.

Insieme all’esperienza dei clienti, sotto la lente finisce anche quella dei dipendenti e dei lavoratori, soprattutto con l’evoluzione delle modalità lavorative legate a remote e smart working. La forza lavoro oggi si collega dalle località più svariate alle risorse ed alle app aziendali, serve quindi proteggere tutti i dispositivi, anche quelli di proprietà dei dipendenti, nel modo più sicuro e meno “invasivo” possibile, per non inficiare le prestazioni, ma è anche più importante preoccuparsi di mettere al sicuro la “navigazione” tout court su IP e l’utilizzo delle app per la collaboration, anche per quella parte che coinvolge l’interoperabilità con terze parti e partner. Ed anche per questo passaggio, l’approccio zero trust è mandatorio (5). Torniamo, inevitabilmente al tema della sicurezza nella connettività. Le filiali connesse direttamente al cloud rappresentano un vantaggio impagabile, ma crescono i rischi: attacchi zero-day, bot, virus, Apt etc. Ecco che per limitare i rischi proprio il passaggio graduale delle filiali alla connettività SD-Wan a Internet e al cloud può portare maggiore sicurezza (6).

Gli ultimi due passaggi riguardano ancora la protezione delle reti ed in particolare dei dispositivi IoT e le competenze. Nel primo caso, le banche devono estendere la consapevolezza sulle priorità di cybersecurity anche ai dispositivi fino a pochi anni fa non attenzionati. Parliamo delle videocamere (IP e non) degli ascensori, di tutti i device e dei dispositivi IoT. Bisogna identificare ogni dispositivo IoT in rete, applicare anche ad essi policy multiple e complesse, considerare questi asset semplicemente come parte della rete estesa (7). In questo modo si può approdare ad uno scenario più favorevole che prevede un discovery service avanzato, così da poter innestare la governance delle policy fluida e automatizzata e threat prevention in tempo reale, con la protezione dagli exploit e possibilità di patching virtuali. Le competenze restano in cima alle sfide più difficili (8). Ve ne sono poche, di disponibili, e in questo ambito l’aggiornamento è un requisito irrinunciabile, anche perché le normative sono ancora in veloce evoluzione e tenere il passo rappresenta un ulteriore impegno. Le operation di sicurezza non prevedono stop, considerati i bisogni di orchestrazione di strumenti isolati, l’organizzazione di un team adeguato, la formazione tempestiva del personale esistente e di quello nuovo perché non si sottovalutino i rischi ma si sia anche in grado di non limitare l’operatività per i falsi positivi.

© RIPRODUZIONE RISERVATA